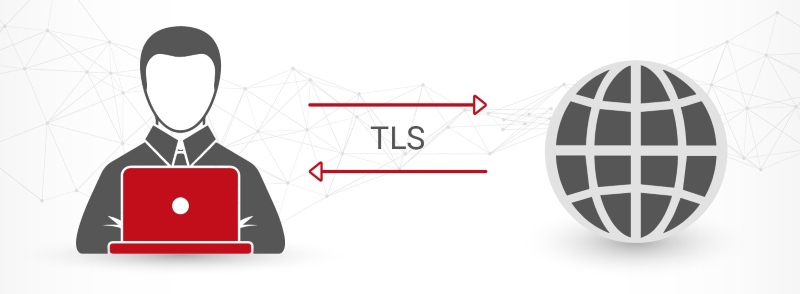

Bạn đã bao giờ tự hỏi điều gì xảy ra đằng sau những ổ khóa nhỏ xuất hiện trên thanh địa chỉ của trình duyệt web chưa? Biểu tượng quen thuộc này chính là dấu hiệu cho thấy một kết nối an toàn đã được thiết lập. Cánh cửa bảo mật đó chính là TLS handshake - một "cái bắt tay" kỹ thuật số giữa máy khách và máy chủ. Bài viết này sẽ hé lộ toàn bộ bí mật đằng sau TLS handshake là gì, giải thích từng giai đoạn từ lúc bắt đầu cho đến khi một kênh truyền tin mã hóa được thiết lập thành công. Hãy cùng khám phá để hiểu rõ hơn về cơ chế đã và đang bảo vệ hàng tỷ giao dịch trực tuyến đang diễn ra mỗi ngày.

- TLS handshake là gì?

- SSL và TLS - Sự phát triển từ quá khứ đến hiện tại

- Vai trò của SSL TLS handshake

- Các thành phần chính của TLS Handshake

- Quá trình TLS handshake diễn ra như thế nào?

- Các loại TLS Handshake

- So sánh TLS Handshake và SSL Handshake

- Những vấn đề thường gặp trong quá trình TLS handshake và cách khắc phục

TLS handshake là gì?

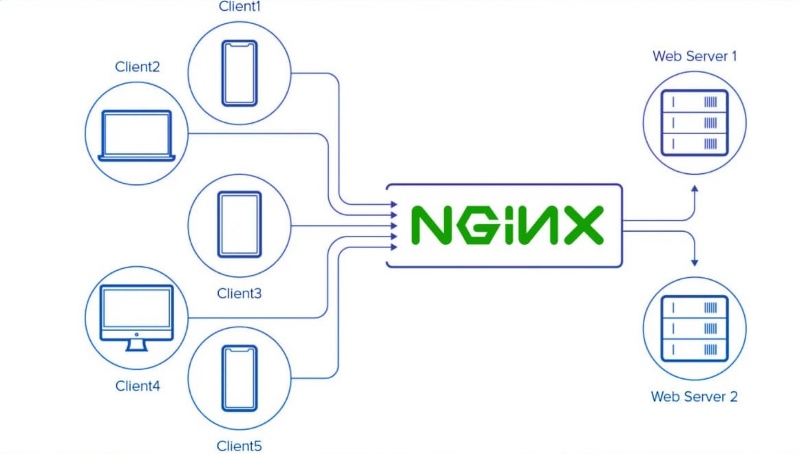

TLS handshake là quy trình khởi đầu của một kết nối bảo mật sử dụng giao thức TLS, diễn ra giữa hai bên: client (ví dụ: trình duyệt) và server (ví dụ: máy chủ web). TLS (viết tắt của Transport Layer Security) là một giao thức bảo mật ở tầng truyền tải, được dùng để mã hóa dữ liệu giữa hai hệ thống nhằm bảo vệ thông tin khỏi bị rò rỉ hoặc giả mạo.

Nhờ quá trình TLS handshake, hai bên có thể xác thực danh tính lẫn nhau, thỏa thuận phương thức mã hóa và tạo ra một khóa phiên (session key) dùng để mã hóa toàn bộ dữ liệu sau đó. Điều này giúp người dùng yên tâm rằng thông tin cá nhân như tài khoản đăng nhập, số thẻ tín dụng hay nội dung trò chuyện sẽ không bị đánh cắp hay chỉnh sửa trong quá trình truyền qua Internet. TLS handshake chính là nền tảng cốt lõi cho các giao dịch trực tuyến và truyền thông an toàn ngày nay.

SSL và TLS - Sự phát triển từ quá khứ đến hiện tại

Để hiểu cách dữ liệu được bảo mật trên Internet, ta cần nhìn lại hành trình phát triển của hai giao thức quan trọng: SSL và TLS. Dưới đây là các cột mốc chính đánh dấu sự thay đổi và cải tiến theo thời gian:

- 1995: SSL 2.0 ra đời bởi Netscape, là nỗ lực đầu tiên nhằm bảo vệ thông tin truyền tải giữa trình duyệt và máy chủ. Tuy nhiên, nó nhanh chóng bộc lộ nhiều lỗ hổng bảo mật.

- 1996: SSL 3.0 được phát hành với các cải tiến lớn, nhưng về sau cũng bị phát hiện có nhiều điểm yếu.

- 1999: TLS 1.0 chính thức thay thế SSL do IETF phát triển. Về cơ bản, TLS 1.0 là một bản nâng cấp của SSL 3.0 với bảo mật tốt hơn.

- 2006: TLS 1.1 được giới thiệu với khả năng chống lại một số cuộc tấn công nâng cao.

- 2008: TLS 1.2 trở thành tiêu chuẩn phổ biến nhất trong suốt hơn một thập kỷ, hỗ trợ các thuật toán mã hóa mạnh mẽ và linh hoạt.

- 2018: TLS 1.3 ra mắt, loại bỏ nhiều yếu tố lỗi thời và cải thiện tốc độ cũng như mức độ an toàn khi kết nối.

Từ một khởi đầu đơn giản với giao thức SSL, các giao thức bảo mật đã tiến một chặng đường dài để trở thành nền tảng không thể thiếu cho trang web thương mại điện tử, ngân hàng trực tuyến và mọi hoạt động yêu cầu bảo vệ dữ liệu cá nhân trên Internet.

Vai trò của SSL TLS handshake

SSL/TLS handshake không chỉ là bước khởi đầu trong quá trình thiết lập kết nối bảo mật mà còn đóng vai trò cốt lõi để đảm bảo tính an toàn, tin cậy và toàn vẹn của dữ liệu khi truyền trên Internet. Cụ thể, dưới đây là các vai trò chính của quá trình handshake:

- Xác thực danh tính giữa hai bên (Authentication): Trong quá trình handshake, máy chủ thường gửi chứng chỉ số (SSL/TLS certificate) để trình duyệt xác minh xem server có phải là chính chủ hay không. Điều này giúp ngăn chặn các cuộc tấn công giả mạo (man-in-the-middle), từ đó đảm bảo người dùng đang kết nối với đúng website chứ không phải một máy chủ lừa đảo.

- Thỏa thuận thuật toán mã hóa: Hai bên (client và server) sẽ thống nhất một bộ thuật toán mã hóa phù hợp mà cả hai đều hỗ trợ. Quá trình này đảm bảo rằng dữ liệu sẽ được mã hóa theo chuẩn mạnh và hiệu quả nhất có thể, đồng thời tương thích với cả hai hệ thống.

- Tạo khóa phiên bí mật: Handshake cho phép hai bên tạo ra một khóa mã hóa đối xứng (session key), khóa này sẽ được dùng để mã hóa toàn bộ dữ liệu trong phiên làm việc sau đó. Khóa này chỉ tồn tại trong một phiên duy nhất, giúp tăng cường tính bảo mật và hạn chế khả năng giải mã trái phép nếu dữ liệu bị rò rỉ.

- Đảm bảo tính toàn vẹn của dữ liệu: Ngoài mã hóa, handshake cũng thiết lập các cơ chế để kiểm tra xem dữ liệu có bị thay đổi trong quá trình truyền hay không. Nhờ đó, người dùng có thể yên tâm rằng thông tin gửi đi và nhận lại không bị can thiệp hay giả mạo.

Các thành phần chính của TLS Handshake

TLS handshake là một quá trình tương tác giữa nhiều thành phần trong hệ thống nhằm thiết lập một kết nối an toàn. Mỗi thành phần đều đóng vai trò riêng biệt nhưng liên kết chặt chẽ với nhau để đảm bảo tính bảo mật và độ tin cậy của toàn bộ phiên giao tiếp.

1. Client

Client là bên khởi xướng quá trình handshake, thường là trình duyệt web hoặc ứng dụng của người dùng. Client gửi yêu cầu kết nối bảo mật đến server, đồng thời cung cấp danh sách các thuật toán mã hóa (cipher suites) mà nó hỗ trợ, phiên bản TLS và một số thông tin khác như mã định danh phiên. Trong suốt quá trình handshake, client cũng chịu trách nhiệm kiểm tra chứng chỉ số của server để xác minh tính hợp lệ và độ tin cậy của máy chủ đó.

2. Server

Server là bên phản hồi yêu cầu từ client. Nó lựa chọn một bộ cipher suite phù hợp từ danh sách mà client cung cấp và gửi lại cho client chứng chỉ số của mình. Nếu server yêu cầu xác thực từ phía client (ít phổ biến hơn), nó cũng sẽ yêu cầu client cung cấp chứng chỉ. Server sẽ sử dụng thông tin trao đổi trong quá trình handshake để cùng client tạo khóa phiên bảo mật cho việc mã hóa dữ liệu sau đó.

Certificate Authority (Tổ chức cấp chứng chỉ số) là bên thứ ba đáng tin cậy, có vai trò xác thực danh tính của server (và đôi khi cả client). Khi server gửi chứng chỉ số của mình cho client, client sẽ kiểm tra xem chứng chỉ đó có được CA đáng tin cậy cấp không. Nếu chứng chỉ hợp lệ và không bị thu hồi, client sẽ tiếp tục quá trình handshake. CA là nền tảng quan trọng giúp thiết lập niềm tin giữa các bên trong kết nối TLS.

4. Cipher Suites

Cipher suite là tập hợp các thuật toán được sử dụng trong quá trình mã hóa dữ liệu, xác thực và bảo đảm tính toàn vẹn. Trong handshake, client và server sẽ thỏa thuận chọn một cipher suite mà cả hai đều hỗ trợ.

Một cipher suite thường bao gồm thuật toán trao đổi khóa (ví dụ: ECDHE), thuật toán mã hóa (ví dụ: AES), hàm băm (ví dụ: SHA-256) và phương pháp xác thực. Việc lựa chọn đúng cipher suite là yếu tố then chốt để đảm bảo vừa bảo mật vừa hiệu quả cho kết nối.

Quá trình TLS handshake diễn ra như thế nào?

Để thiết lập một kết nối bảo mật, client và server cần thực hiện một chuỗi bước gọi là TLS handshake.

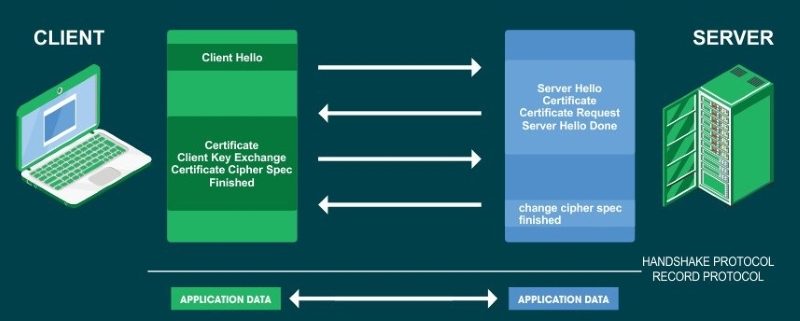

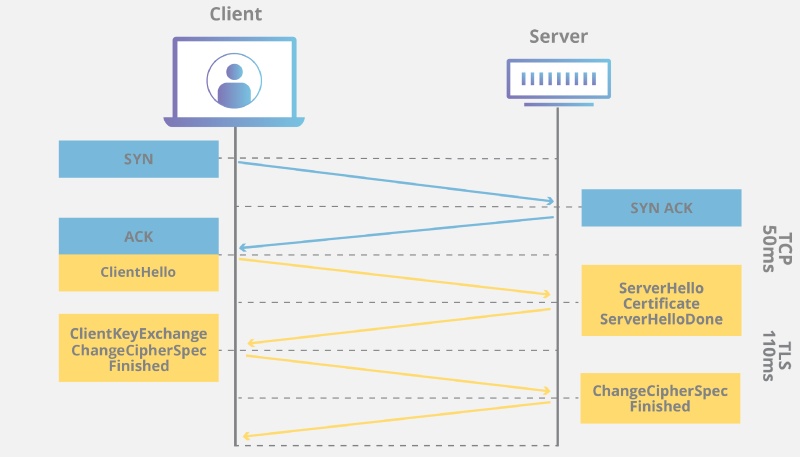

1. Quá trình TLS 1.2 Handshake

TLS 1.2 là một trong những phiên bản phổ biến nhất của giao thức TLS, được sử dụng rộng rãi trong nhiều năm để bảo mật kết nối giữa client và server. Tuy đã ra đời từ năm 2008, TLS 1.2 vẫn được sử dụng trong nhiều hệ thống nhờ tính ổn định và khả năng tương thích cao. Dưới đây là các bước chi tiết trong quá trình TLS 1.2 handshake từ lúc client khởi tạo kết nối đến khi hai bên hoàn tất thiết lập kênh truyền bảo mật.

Bước 1: Client Hello

Quá trình bắt đầu khi client gửi một thông điệp “Client Hello” đến server. Thông điệp này bao gồm:

- Phiên bản TLS 1.2.

- Danh sách các thuật toán mã hóa (cipher suites) mà client có thể sử dụng.

- Một số thông tin bổ sung như số phiên (session ID), thông tin nén và một giá trị ngẫu nhiên (random number) được tạo bởi client.

Mục tiêu của bước này là để đề xuất các cấu hình bảo mật mà client có thể chấp nhận, đồng thời bắt đầu một phiên giao tiếp mới.

Bước 2: Server Hello

Sau khi nhận được thông điệp từ client, server phản hồi bằng thông điệp “Server Hello”. Trong đó, server sẽ:

- Chọn phiên bản TLS 1.2.

- Lựa chọn một cipher suite từ danh sách do client đề xuất.

- Gửi thêm một giá trị ngẫu nhiên khác (server random).

- Kèm theo chứng chỉ số (digital certificate) của server để client xác minh.

Ở bước này, server và client đã thống nhất được các thuật toán và phiên bản sẽ sử dụng cho phiên giao tiếp bảo mật.

Bước 3: Xác minh chứng chỉ

Client sẽ tiến hành xác minh chứng chỉ số của server, cụ thể là:

- Kiểm tra chứng chỉ có hợp lệ không (còn hạn hay không, được ký bởi một CA đáng tin cậy hay không).

- Đảm bảo tên miền trong chứng chỉ khớp với địa chỉ đang truy cập

- Kiểm tra xem chứng chỉ có bị thu hồi không.

Nếu chứng chỉ không hợp lệ, kết nối sẽ bị hủy. Nếu hợp lệ, client sẽ tiếp tục sang bước tiếp theo.

Bước 4: Khởi tạo khóa bí mật (Pre-Master secret)

Tiếp theo, client sẽ tạo ra một giá trị được gọi là “Pre-Master Secret”, sau đó mã hóa nó bằng public key trong chứng chỉ của server.

- Giá trị này sẽ được gửi đến server.

- Chỉ server với private key tương ứng, mới có thể giải mã và nhận được Pre-Master Secret.

Cơ chế này đảm bảo rằng chỉ server mới có thể đọc được thông tin cần thiết để tính toán khóa mã hóa, bất chấp đường truyền có thể bị theo dõi.

Bước 5: Tính toán khóa phiên (Session key)

Sau khi cả hai bên (client và server) đã có cùng Pre-Master Secret, họ sẽ sử dụng nó kết hợp với các giá trị ngẫu nhiên (random) đã trao đổi trước đó để tính toán ra cùng một khóa phiên (Session Key).

- Session Key sẽ được dùng để mã hóa và giải mã toàn bộ dữ liệu trao đổi sau này.

- Đây là khóa mã hóa đối xứng giúp việc mã hóa nhanh hơn so với mã hóa bất đối xứng trong các bước trước.

Bước 6: Hoàn tất

Cuối cùng, cả hai bên sẽ gửi thông điệp xác nhận đã hoàn tất quá trình handshake:

- Client gửi thông điệp “Finished”, được mã hóa bằng session key.

- Server cũng phản hồi lại một thông điệp “Finished” tương tự.

Kể từ thời điểm này, mọi dữ liệu trao đổi giữa client và server đều được mã hóa bằng session key, đảm bảo an toàn tuyệt đối cho quá trình truyền thông tin.

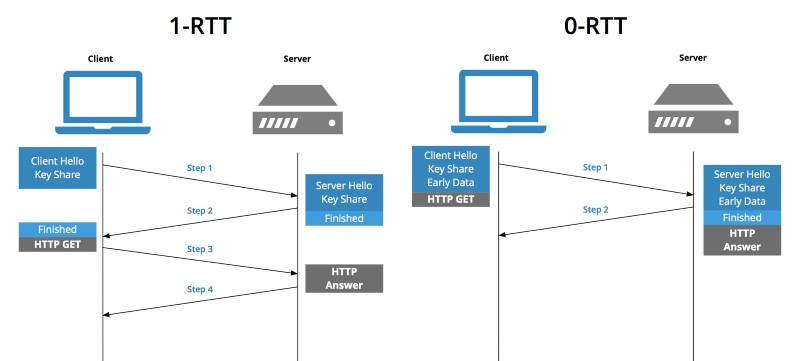

2. Quá trình TLS 1.3 Handshake

TLS 1.3 là phiên bản mới nhất của giao thức bảo mật TLS, được phát hành vào năm 2018 với mục tiêu cải thiện tốc độ kết nối, giảm độ trễ và tăng cường bảo mật so với TLS 1.2. Không chỉ loại bỏ nhiều thuật toán lỗi thời, TLS 1.3 còn rút gọn quá trình handshake từ 6 bước xuống còn 3 bước chính. Đặc biệt nhờ việc giảm số lượt đi lại (round-trip), TLS 1.3 cho phép thiết lập kết nối bảo mật chỉ trong một lần trao đổi (1 round-trip) giúp tăng tốc đáng kể trải nghiệm người dùng trên web. Dưới đây là cách quá trình TLS 1.3 handshake hoạt động.

Bước 1: Client Hello

Tương tự như TLS 1.2, client sẽ gửi một thông điệp Client Hello đến server. Tuy nhiên, ở TLS 1.3, thông điệp này đã được mở rộng và tối ưu hóa:

- Client gửi danh sách các cipher suites mà nó hỗ trợ, phiên bản TLS 1.3, các extensions (tiện ích mở rộng) và một key share dùng cho thuật toán trao đổi khóa (ECDHE).

- Đặc biệt, client cũng có thể gửi trước dữ liệu cần thiết cho việc khởi tạo khóa, giúp server không cần phản hồi riêng để tiếp tục handshake như trong TLS 1.2.

Bước 2: Server Hello và trao đổi khóa

Khi nhận được yêu cầu, server phản hồi bằng thông điệp Server Hello, bao gồm:

- Lựa chọn cipher suite và key share tương ứng.

- Gửi lại chứng chỉ số (certificate) để client xác minh.

- Cung cấp một giá trị xác thực kết nối (Finished).

- Tạo khóa phiên (session key) dựa trên quá trình trao đổi key share giữa hai bên.

Vì thông tin trao đổi khóa đã được client cung cấp ngay từ đầu, server có thể ngay lập tức tính toán khóa phiên, giảm thời gian phản hồi đáng kể. Việc loại bỏ quá trình gửi Pre-Master Secret như ở TLS 1.2 giúp tiết kiệm một lượt giao tiếp và tăng tốc độ kết nối.

Bước 3: Xác minh và hoàn tất

Sau khi nhận được Server Hello, client sẽ xác minh chứng chỉ số của server, tính toán session key dựa trên key share đã trao đổi và gửi lại thông điệp Finished để xác nhận hoàn tất quá trình handshake. Từ thời điểm này, cả hai bên đã có cùng một session key và có thể bắt đầu trao đổi dữ liệu được mã hóa.

Các loại TLS Handshake

Không phải tất cả các phiên kết nối TLS đều diễn ra theo một kịch bản giống nhau. Tùy vào mục đích kết nối và mức độ tin cậy giữa hai bên, SSL TLS handshake có thể thực hiện theo nhiều cách khác nhau. Dưới đây là một số loại TLS handshake phổ biến:

- Full Handshake ((còn gọi là Basic hoặc 1‑RTT Handshake): Diễn ra khi client và server chưa từng giao tiếp trước đó hoặc khi không có thông tin phiên cũ để tái sử dụng. Đây là loại handshake đầy đủ bao gồm toàn bộ quy trình xác thực và tạo khóa mới.

- Resumed Handshake (Session Resumption): Được sử dụng khi client muốn tái sử dụng một phiên đã thiết lập trước đó nhằm tiết kiệm thời gian và tài nguyên. Phiên bản này bỏ qua một số bước, giúp rút ngắn thời gian thiết lập kết nối.

- 0-RTT Handshake (chỉ áp dụng trong TLS 1.3): Người dùng có thể gửi dữ liệu ngay từ đầu mà không chờ hoàn tất handshake giảm độ trễ kết nối đáng kể. Tuy nhiên, tốc độ đi kèm với một số rủi ro bảo mật, do đó cần được sử dụng cẩn thận trong những tình huống cụ thể.

So sánh TLS Handshake và SSL Handshake

Mặc dù cùng hướng tới mục tiêu thiết lập kết nối bảo mật giữa client và server, SSL và TLS là hai giao thức có những điểm khác biệt đáng kể, đặc biệt là trong cơ chế handshake. TLS được xem là phiên bản nâng cấp và an toàn hơn của SSL với nhiều cải tiến về hiệu suất, độ an toàn và khả năng mở rộng.

| Tiêu chí | SSL Handshake | TLS Handshake |

| Mức độ bảo mật | Thấp hơn, dễ bị tấn công (ví dụ: POODLE) | Cao hơn, loại bỏ các thuật toán cũ không an toàn |

| Thuật toán mã hóa | Hỗ trợ các thuật toán lỗi thời như RC4 | Chỉ hỗ trợ các thuật toán mạnh, hiện đại |

| Xác thực chứng chỉ | Ít chặt chẽ hơn, dễ bị giả mạo | Kiểm tra kỹ hơn, hỗ trợ CA đáng tin cậy |

| Trao đổi khóa | Có thể dùng RSA trực tiếp (kém an toàn) | Ưu tiên dùng ECDHE để hỗ trợ forward secrecy |

| Hiệu suất | Chậm hơn, nhiều bước hơn | Nhanh hơn, tối ưu hóa số vòng lặp handshake |

| Hỗ trợ phiên bản mới | Không còn được hỗ trợ (SSL 2.0 và 3.0 bị loại bỏ) | Được duy trì và phát triển (TLS 1.2, TLS 1.3) |

| Khả năng tương thích | Cũ, chỉ còn trong các hệ thống lạc hậu | Tương thích rộng với các trình duyệt và server hiện nay |

| Tính năng mới | Không có | Hỗ trợ 0-RTT (TLS 1.3), session resumption hiệu quả hơn |

| Khuyến nghị sử dụng | Không khuyến nghị, đã lỗi thời | Được khuyến nghị sử dụng trong mọi kết nối HTTPS hiện nay |

Những vấn đề thường gặp trong quá trình TLS handshake và cách khắc phục

Mặc dù TLS handshake được thiết kế để đảm bảo tính bảo mật và độ tin cậy cao, nhưng trong thực tế, quá trình này đôi khi có thể gặp lỗi - dẫn đến việc kết nối bị gián đoạn hoặc không thiết lập được. Những sự cố này có thể đến từ cấu hình sai, chứng chỉ không hợp lệ hoặc sự không tương thích giữa client và server. Dưới đây là một số lỗi phổ biến và cách xử lý tương ứng:

1. Chứng chỉ số không hợp lệ hoặc hết hạn

Đây là lỗi phổ biến nhất khi TLS handshake thất bại. Server gửi chứng chỉ số để chứng minh danh tính nhưng nếu chứng chỉ hết hạn, chưa được cấp hoặc bị thu hồi, client sẽ từ chối kết nối.

Cách khắc phục:

- Gia hạn chứng chỉ: Đăng nhập vào tài khoản nhà cung cấp chứng chỉ và thực hiện gia hạn. Sau đó, bạn cài đặt lại chứng chỉ mới trên server.

- Cài đặt lại chuỗi chứng chỉ: Đảm bảo server có đầy đủ các thành phần trong chuỗi tin cậy: Root CA → Intermediate CA → Server Certificate.

- Sử dụng chứng chỉ hợp lệ: Chỉ nên sử dụng chứng chỉ từ các CA được trình duyệt và hệ điều hành công nhận (như DigiCert, Let's Encrypt, Sectigo,...).

2. Không khớp cipher suites

Lỗi "Không khớp cipher suites" trong quá trình TLS handshake xảy ra khi bộ mã hóa (cipher suite) mà phía client sử dụng không được server hỗ trợ. Cipher suite là tập hợp các thuật toán bao gồm mã hóa khóa công khai, mã hóa khóa phiên và hàm băm để bảo vệ dữ liệu truyền qua kết nối TLS. Nếu client và server không tìm được bộ cipher nào chung để sử dụng, quá trình handshake sẽ thất bại.

Cách khắc phục:

Bạn cần cấu hình lại danh sách cipher suites bằng cách:

Xác định các cipher được hỗ trợ:

- Trên server: Cấu hình danh sách cipher trong file cấu hình Nginx/Apache/OpenSSL.

- Trên client: Kiểm tra trình duyệt, hệ điều hành, hoặc công cụ dòng lệnh hỗ trợ cipher nào.

Cấu hình lại cipher list: Thiết lập một danh sách cipher bảo mật và phổ biến. Ví dụ với OpenSSL: HIGH:!aNULL:!MD5

3. Hostname không khớp với chứng chỉ

Lỗi "Hostname không khớp với chứng chỉ" xảy ra khi tên miền (hostname) mà người dùng truy cập không trùng khớp với tên miền được ghi trong chứng chỉ số SSL/TLS trên máy chủ. Cụ thể, trong chứng chỉ SSL có các trường như Common Name (CN) và Subject Alternative Names (SANs) liệt kê các tên miền hợp lệ. Nếu tên miền truy cập không nằm trong danh sách này, trình duyệt hoặc client sẽ từ chối kết nối do không xác thực được danh tính máy chủ, dẫn đến lỗi handshake TLS.

Cách khắc phục:

- Đảm bảo chứng chỉ đúng tên miền: Cấp chứng chỉ cho chính xác tên miền đang được truy cập.

- Sử dụng chứng chỉ wildcard: Ví dụ *.example.com có thể bảo vệ www.example.com, shop.example.com, ….

- Dùng chứng chỉ SAN (Subject Alternative Name): Hỗ trợ nhiều tên miền trong một chứng chỉ.

5. Lỗi tường lửa hoặc phần mềm trung gian chặn kết nối TLS

Lỗi tường lửa hoặc phần mềm trung gian chặn kết nối TLS xảy ra khi các thiết bị hoặc phần mềm này can thiệp vào quá trình handshake TLS, làm gián đoạn việc thiết lập kết nối an toàn giữa client và server.

Cách khắc phục:

- Kiểm tra cấu hình mạng: Đảm bảo không có giới hạn hoặc block cổng 443.

- Tắt phần mềm trung gian: Tạm thời vô hiệu hóa phần mềm antivirus hoặc proxy để xác minh lỗi đến từ đâu.

- Thêm ngoại lệ (Whitelist): Với phần mềm bảo mật, bạn thêm tên miền vào danh sách tin cậy (trusted domain).

- Sử dụng VPN: Nếu nhà mạng hoặc mạng nội bộ gây cản trở, thử dùng VPN để bỏ qua lớp kiểm soát.

Qua bài viết của Phương Nam Vina, TLS handshake là bước khởi đầu quan trọng trong việc thiết lập một kết nối bảo mật giữa client và server. Đây là quá trình đàm phán tinh vi, nơi hai bên xác minh danh tính, lựa chọn thuật toán mã hóa, trao đổi khóa phiên và đảm bảo rằng mọi dữ liệu truyền đi sau đó đều được bảo mật toàn diện. Trong bối cảnh an ninh mạng ngày càng trở nên quan trọng, nắm vững cơ chế hoạt động của TLS handshake là một phần thiết yếu để bảo vệ dữ liệu người dùng, đảm bảo tính riêng tư và nâng cao niềm tin trong môi trường số.

Tham khảo thêm:

![]() Zero SSL là gì? Giải pháp ZeroSSL miễn phí cho mọi website

Zero SSL là gì? Giải pháp ZeroSSL miễn phí cho mọi website

![]() Tấn công Brute Force là gì? Cách đối phó với Brute Force Attack

Tấn công Brute Force là gì? Cách đối phó với Brute Force Attack

![]() Sập web là gì? Nguyên nhân và cách khắc phục trang web bị sập

Sập web là gì? Nguyên nhân và cách khắc phục trang web bị sập