Hãy tưởng tượng một ngày bạn không thể truy cập vào tài khoản ngân hàng của mình hoặc thậm chí tài khoản này bị hacker chiếm đoạt và thông tin cá nhân của bạn bị lộ ra ngoài. Hoặc tệ hơn, toàn bộ hệ thống công ty bị tê liệt gây gián đoạn công việc và mất mát tài chính lớn. Những tình huống này nghe có vẻ đáng sợ nhưng chúng thường xuyên xảy ra nếu bạn không bảo vệ hệ thống của mình khỏi các cuộc tấn công Brute Force. Vậy Brute Force là gì? Hãy cùng tìm hiểu qua bài viết này và tìm ra các biện pháp phòng ngừa hiệu quả để bảo vệ bản thân và doanh nghiệp trước những mối đe dọa này nhé!

- Brute Force là gì ?

- Quá trình tấn công Brute Force diễn ra như thế nào?

- Nguyên nhân khiến bạn trở thành nạn nhân của Brute Force Attack

- Các loại hình Brute Force Attack phổ biến hiện nay

- Công cụ khai thác thường dùng trong tấn công vét cạn

- Những lợi ích hacker thu được từ Brute Force Attack

- Dấu hiệu nhận biết tấn công Brute Force

- Cách phòng chống Brute Force Attack hiệu quả

Brute Force là gì ?

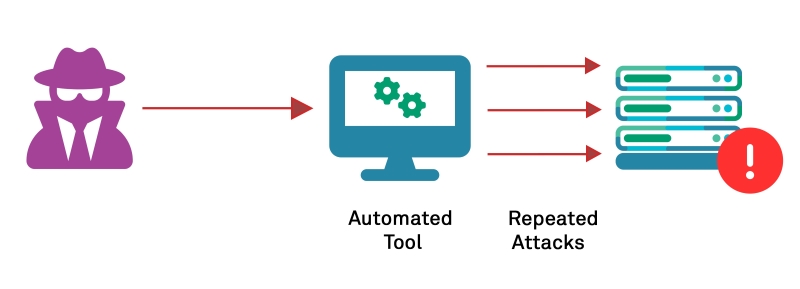

Tấn công Brute Force (tấn công vét cạn) là một phương pháp tấn công mạng phổ biến, trong đó hacker sử dụng các phần mềm tự động để thử nghiệm nhiều mật khẩu khác nhau cho đến khi tìm ra mật khẩu đúng.

Phương pháp này dựa trên nguyên tắc "thử và sai" với mục tiêu là truy cập trái phép vào hệ thống hoặc tài khoản người dùng. Brute Force Attack có thể áp dụng cho nhiều loại bảo mật, bao gồm mật khẩu, mã PIN và thậm chí cả các yếu tố xác thực khác như OTP (One-Time Password) và cookie. Vì không yêu cầu nhiều kỹ thuật phức tạp mà chỉ cần “thử cho đến lúc đúng” nên tỷ lệ thành công của tấn công vét cạn rất cao.

Quá trình tấn công Brute Force diễn ra như thế nào?

Thời gian để bẻ khóa mật khẩu có thể từ vài giây cho đến vài năm tùy thuộc vào độ dài và độ phức tạp của mật khẩu cũng như tốc độ công cụ vét cạn. Dù vậy, quá trình của các cuộc tấn công Brute Force thường diễn ra như sau:

Bước 1: Xác định mục tiêu: Hacker chọn một tài khoản hoặc hệ thống cụ thể để thực hiện tấn công. Họ thường nhắm đến các mục tiêu có giá trị cao như hệ thống chứa dữ liệu nhạy cảm hoặc tài khoản quản trị viên.

Bước 2: Sử dụng các phần mềm tự động: Hacker sẽ triển khai các phần mềm hoặc script tự động thử nghiệm hàng triệu tổ hợp tên người dùng và mật khẩu khác nhau.

Bước 3: Thử nghiệm liên tục

Với giả định rằng mỗi password có thể bị giải mã nếu không có các giới hạn bảo mật nghiêm ngặt, phần mềm sẽ lặp đi lặp lại việc thử nghiệm cho đến khi:

- Tìm ra mật khẩu chính xác.

- Bị chặn bởi các biện pháp bảo mật như giới hạn số lần đăng nhập hoặc khóa tài khoản tạm thời.

Bước 4: Truy cập hệ thống

Một khi phần mềm tìm ra mật khẩu đúng, các hackers có thể truy cập vào tài khoản hoặc hệ thống để đánh cắp dữ liệu, phát tán malware hay thực hiện các hành vi phá hoại.

Nguyên nhân khiến bạn trở thành nạn nhân của Brute Force Attack

Brute Force Attack không chỉ phụ thuộc vào các công cụ của hacker mà còn xuất phát từ những lỗ hổng bảo mật mà người dùng hoặc hệ thống vô tình để lại. Những nguyên nhân dưới đây chính là yếu tố khiến bạn dễ dàng trở thành mục tiêu của loại tấn công này.

- Mật khẩu yếu: Mật khẩu đơn giản, dễ đoán như “123456”, “password” hoặc tên của mình là là nguyên nhân phổ biến của những cuộc tấn công. Ngoài ra, sử dụng một mật khẩu cho nhiều tài khoản cũng là một thói quen nguy hiểm ít người để ý, đặc biệt với các dịch vụ quan trọng như ngân hàng và email.

- Thiếu biện pháp bảo mật: Không áp dụng các biện pháp bảo mật như xác thực hai yếu tố (2FA) hay giới hạn số lần đăng nhập có thể dễ dàng tạo cơ hội cho hacker tấn công vét cạn.

- Dễ dàng tiếp cận thông tin cá nhân: Nếu hacker có thể thu thập thông tin cá nhân từ bạn hoặc các nguồn công khai, chúng có thể sử dụng những thông tin này để đoán mật khẩu. Ví dụ, việc bạn sử dụng ngày sinh, tên thú cưng hoặc các thông tin cá nhân khác làm mật khẩu sẽ khiến việc tấn công trở nên dễ dàng hơn.

- Sử dụng dịch vụ lỏng lẻo về bảo mật: Một số dịch vụ trực tuyến hoặc hệ thống quản lý không có các biện pháp bảo vệ nâng cao sẽ trở thành mục tiêu hấp dẫn cho hacker. Nếu nền tảng bạn đang sử dụng không được trang bị hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS) rất có thể bạn sẽ trở thành nạn nhân của brute force.

Các loại hình Brute Force Attack phổ biến hiện nay

Với sự phát triển của công nghệ, các loại hình tấn công Brute Force đã ngày càng đa dạng và tinh vi hơn, mỗi loại lại có đặc điểm và phương pháp thực hiện riêng. Hiểu rõ về những loại hình này sẽ giúp người dùng và các tổ chức xây dựng được chiến lược phòng chống hiệu quả.

1. Tấn công Brute Force Simple

Đây là loại tấn công vét cạn cơ bản nhất, hacker thử mọi tổ hợp có thể của tên người dùng và mật khẩu cho đến khi thành công. Với sự hỗ trợ của phần mềm tự động, quá trình này có thể diễn ra rất nhanh và hiệu quả đối với những mật khẩu đơn giản hoặc không đủ mạnh. Tấn công này có thể dẫn đến việc lộ thông tin nhạy cảm, xâm nhập vào tài khoản cá nhân hoặc hệ thống bảo mật yếu.

2. Tấn công Dictionary Attack

Dictionary Attack chỉ thử các từ có trong một "từ điển" chứa các từ thông dụng, mật khẩu phổ biến và kết hợp từ dễ đoán. Vì vậy, phương pháp này nhanh hơn và hiệu quả hơn so với Brute Force truyền thống, đặc biệt đối với những người dùng sử dụng mật khẩu đơn giản hoặc phổ biến.

Tấn công này có thể rất hiệu quả với các mật khẩu phổ biến nhưng không có sức mạnh đủ để đối phó với mật khẩu mạnh. Đã có nhiều vụ tấn công này vào các dịch vụ trực tuyến lớn như Facebook, Twitter đã bị lộ mật khẩu dễ đoán qua các phương thức tấn công dictionary.

3. Tấn công Hybrid Brute Force

Tấn công hybrid là sự kết hợp giữa Brute Force truyền thống và Dictionary Attack. Trong kiểu tấn công này, hacker thử nghiệm từ điển kết hợp với các biến thể của từ như thay đổi chữ hoa, thêm số hoặc ký tự đặc biệt nhằm khai thác các mật khẩu mạnh hơn.

Đây là một kỹ thuật tấn công phổ biến khi mật khẩu không hoàn toàn đơn giản nhưng vẫn có thể đoán được qua các biến thể. Các cuộc tấn công này có thể gây thiệt hại lớn đối với các tài khoản quản trị viên hoặc tài khoản có quyền truy cập cao.

4. Tấn công Reverse Brute Force

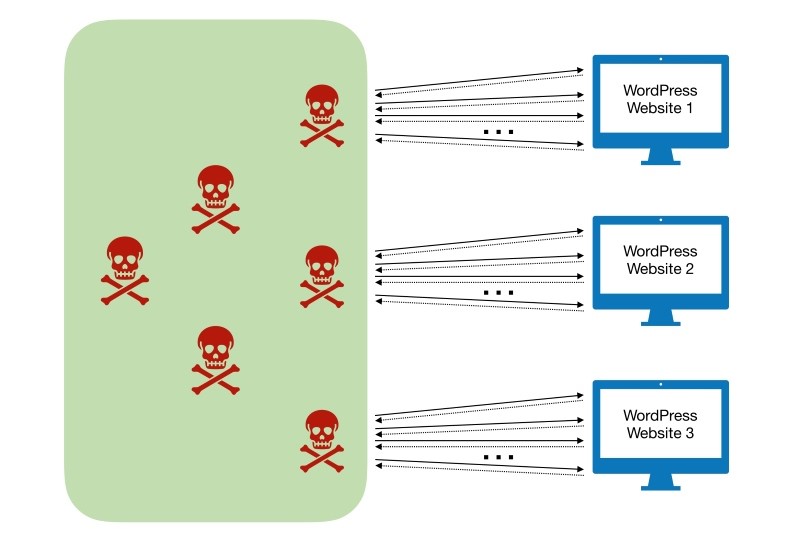

Khác với các cuộc tấn công vét cạn thông thường, Reverse Brute Force nhằm vào mật khẩu thay vì tài khoản. Hacker sẽ thử một mật khẩu duy nhất (chẳng hạn như "123456") trên hàng ngàn tài khoản khác nhau để tìm ra tài khoản nào có mật khẩu đó. Phương thức này có thể cực kỳ hiệu quả nếu hacker biết người dùng có xu hướng sử dụng các mật khẩu phổ biến.

Các hackers thường xuyên được sử dụng kỹ thuật này để xâm nhập vào các tài khoản ngân hàng thực hiện giao dịch trái phép. Sự đơn giản và hiệu quả của Reverse Brute Force khiến nó trở thành mối đe dọa nghiêm trọng trong lĩnh vực an ninh mạng hiện nay.

5. Tấn công Credential Stuffing

Credential stuffing là một loại tấn công mà hacker sử dụng thông tin đăng nhập bị rò rỉ từ các cuộc tấn công trước để thử trên các hệ thống khác. Credential stuffing cực kỳ hiệu quả vì người dùng thường sử dụng mật khẩu giống nhau cho nhiều dịch vụ khác nhau. Mỗi lần thông tin đăng nhập bị rò rỉ, hacker có thể sử dụng chúng để thực hiện tấn công vào các dịch vụ khác mà người dùng có tài khoản. Điều này có thể dẫn đến mất mát tài sản, lộ thông tin cá nhân và tổn hại nghiêm trọng đến danh tiếng.

6. Tấn công bằng GPU

Đây là một trong những hình thức biến thể của hình thức tấn công Brute Force nhằm tối đa hóa khả năng tấn công, rút ngắn thời gian để phá vỡ mật khẩu.Tấn công vét cạn bằng GPU sử dụng sức mạnh xử lý của card đồ họa (GPU) thay vì CPU truyền thống để tăng tốc quá trình thử mật khẩu cho phép hacker thử hàng triệu password mỗi giây.

Với tốc độ xử lý nhanh chóng, hacker có thể bẻ khóa mật khẩu phức tạp trong thời gian ngắn. Do đó, các cuộc tấn công bằng GPU cực kỳ hiệu quả và nguy hiểm .

7. Tấn công kéo dài

Tấn công kéo dài là một chiến lược tấn công kéo dài trong một khoảng thời gian dài, có thể kéo dài từ vài tuần đến vài tháng để phá vỡ mật khẩu mặc dù có các biện pháp bảo vệ như giới hạn số lần đăng nhập.

Mặc dù mất thời gian dài, tấn công kéo dài có thể gây ra thiệt hại lớn nếu không có biện pháp bảo mật thích hợp. Các tài khoản và hệ thống có thể bị tấn công liên tục cho đến khi hacker thành công.

Công cụ khai thác thường dùng trong tấn công vét cạn

Tấn công Brute Force có thể được thực hiện nhanh chóng và hiệu quả nhờ vào các công cụ khai thác mạnh mẽ. Dưới đây là một số công cụ phổ biến được sử dụng trong các cuộc tấn công.

1. Hydra

Hydra là một trong những công cụ tấn công vét cạn phổ biến nhất, hỗ trợ tấn công nhiều dịch vụ và giao thức mạng như HTTP, FTP, SSH và các ứng dụng khác. Đây là một nền tảng mở được cộng đồng liên tục phát triển module mới. Công cụ này cho phép hacker thử hàng triệu mật khẩu với tốc độ nhanh chóng nhờ vào khả năng xử lý song song.

Tính năng nổi bật:

- Hỗ trợ nhiều giao thức và dịch vụ.

- Tốc độ tấn công cao nhờ vào khả năng chạy đồng thời.

- Có thể tùy chỉnh từ điển và quy trình tấn công.

2. John the Ripper

John the Ripper là công cụ mạnh mẽ chuyên sử dụng để tấn công vào các mật khẩu bị băm, đặc biệt hiệu quả khi phá mật khẩu qua các thuật toán băm như MD5, SHA1 và các dạng mã hóa khác.

Tính năng nổi bật:

- Hỗ trợ nhiều phương thức mã hóa mật khẩu.

- Tốc độ cao và khả năng tùy chỉnh.

- Có thể sử dụng để tấn công mật khẩu trong các file bảo mật hoặc dịch vụ trực tuyến.

3. Aircrack-ng

Aircrack-ng là công cụ chuyên dụng cho việc tấn công vào các mạng Wifi. Công cụ này chủ yếu sử dụng Brute Force để phá mật khẩu WPA/WPA2 bằng cách sử dụng từ điển mật khẩu hoặc tấn công trực tiếp để đoán mật khẩu.

Tính năng nổi bật:

- Dùng để tấn công mật khẩu mạng Wi-Fi.

- Hỗ trợ nhiều phương thức mã hóa.

- Cho phép hacker thu thập dữ liệu mạng và thử các tổ hợp mật khẩu.

4. Burp Suite

Burp Suite là công cụ khá phổ biến trong việc tấn công các ứng dụng web của hacker, hỗ trợ khai thác lỗ hổng bảo mật. Tính năng Brute Force của Burp Suite giúp hacker tự động thử mật khẩu cho các tài khoản người dùng trên các ứng dụng web.

Tính năng nổi bật:

- Dễ dàng cấu hình và sử dụng cho các ứng dụng web.

- Tích hợp các tính năng kiểm tra bảo mật.

- Có khả năng dò tìm và khai thác lỗ hổng bảo mật ứng dụng.

5. Hashcat

Hashcat là một công cụ tấn công vét cạn khác, chuyên dùng để bẻ khóa các mật khẩu băm, đặc biệt là các mật khẩu có độ khó cao. Với sự hỗ trợ của GPU, Hashcat có thể thử hàng triệu mật khẩu mỗi giây giúp tăng tốc quá trình bẻ khóa mật khẩu.

Tính năng nổi bật:

- Hỗ trợ nhiều loại thuật toán mã hóa.

- Sử dụng GPU để tăng tốc tấn công.

- Là công cụ mạnh mẽ trong việc phá mật khẩu phức tạp.

Những lợi ích hacker thu được từ Brute Force Attack

Tấn công Brute Force không chỉ đơn thuần là một phương pháp để bẻ khóa mật khẩu mà còn mang lại nhiều lợi ích khác cho hacker. Dưới đây là một số lợi ích chính mà hacker có thể thu được từ các cuộc tấn công này.

1. Đánh cắp dữ liệu cá nhân

Hacker có thể sử dụng tấn công vét cạn để truy cập vào các tài khoản quan trọng, chẳng hạn như tài khoản ngân hàng hoặc các tài khoản trực tuyến khác. Sau khi chiếm quyền truy cập, họ có thể thu thập thông tin nhạy cảm như số tài khoản, thông tin thẻ tín dụng, mật khẩu và các dữ liệu cá nhân khác. Việc này không chỉ gây thiệt hại về tài chính cho nạn nhân mà còn có thể dẫn đến việc rò rỉ dữ liệu của tổ chức nếu hacker xâm nhập vào các hệ thống của công ty, tổ chức lớn.

2. Chiếm quyền kiểm soát hệ thống

Một trong những mục tiêu chính của tấn công Brute Force là chiếm quyền truy cập vào hệ thống hoặc tài khoản quản trị viên. Khi hacker giành quyền kiểm soát hệ thống, họ có thể thực hiện các hoạt động độc hại như phát tán malware, gửi spam hoặc thậm chí sử dụng hệ thống bị xâm nhập để tấn công các mục tiêu khác. Nếu hacker chiếm quyền kiểm soát các tài khoản quan trọng, hệ thống có thể bị hủy hoại, dẫn đến những hậu quả nghiêm trọng đối với tổ chức.

3. Lợi nhuận từ quảng cáo và thu thập dữ liệu hoạt động

Hacker có thể khai thác các trang web để thu lợi nhuận từ quảng cáo bằng cách đặt quảng cáo spam hoặc chuyển hướng lưu lượng truy cập đến các trang web quảng cáo không mong muốn.

Mỗi lần người dùng nhấp vào quảng cáo, hacker sẽ nhận được tiền. Ngoài ra, họ cũng có thể thu thập dữ liệu hoạt động của người dùng mà không cần sự đồng ý của họ, sau đó bán lại dữ liệu này cho các bên thứ ba, gây nguy hại cho sự riêng tư của người dùng.

4. Phát tán malware

Hacker có thể sử dụng tấn công vét cạn để lây nhiễm malware vào máy tính hoặc hệ thống của nạn nhân. Malware này có thể theo dõi hoạt động của người dùng, đánh cắp thông tin cá nhân hoặc biến thiết bị của nạn nhân thành một phần của botnet giúp hacker thực hiện các cuộc tấn công khác mà không bị phát hiện. Malware cũng có thể gây ra thiệt hại lâu dài cho hệ thống bị xâm nhập.

5. Gây gián đoạn dịch vụ

Tấn công Brute Force có thể được sử dụng để làm gián đoạn dịch vụ của tổ chức. Thông qua việc gửi một lượng lớn yêu cầu đăng nhập sai, hacker có thể làm tắc nghẽn hệ thống khiến dịch vụ không khả dụng đối với người dùng. Điều này có thể gây thiệt hại nghiêm trọng về tài chính, giảm sút uy tín và niềm tin của khách hàng vào doanh nghiệp.

Dấu hiệu nhận biết tấn công Brute Force

Nhận biết sớm những dấu hiệu này, hệ thống của bạn có thể được bảo vệ tốt hơn, giảm thiểu thiệt hại và ngăn chặn các cuộc tấn công tiếp diễn.

- Số lượng lớn yêu cầu đăng nhập thất bại: Đây là dấu hiệu phổ biến nhất thông báo cho bạn biết hệ thống đang ghi nhận hàng trăm, hàng ngàn lần thử đăng nhập thất bại trong thời gian ngắn.

- Hoạt động bất thường từ một hay nhiều địa chỉ IP: Một địa chỉ IP thực hiện nhiều yêu cầu đăng nhập liên tục hay dải IP không quen thuộc hoặc đến từ quốc gia không liên quan đến người dùng hệ thống, đó có thể là dấu hiệu của một cuộc tấn công Brute Force.

- Nhiều tài khoản bị khóa liên tục: Khi hacker liên tục thử đăng nhập với mật khẩu sai, nhiều tài khoản có thể bị khóa do vượt quá giới hạn số lần thử sai.

- Cảnh báo từ các công cụ giám sát bảo mật: Các hệ thống bảo mật như tường lửa, IDS/IPS (Hệ thống phát hiện và ngăn chặn xâm nhập) hoặc phần mềm giám sát mạng thường gửi cảnh báo khi phát hiện hoạt động bất thường.

- Truy cập từ các thiết bị hoặc khu vực lạ: Sau khi bẻ khóa thành công, hacker thường truy cập vào tài khoản từ các địa chỉ IP hoặc thiết bị lạ có thể hoàn toàn khác biệt với thông tin đăng nhập thông thường của người dùng.

Cách phòng chống Brute Force Attack hiệu quả

Để ngăn chặn và giảm thiểu rủi ro từ các cuộc tấn công Brute Force, người dùng và quản trị viên cần áp dụng những biện pháp phòng chống dưới đây một cách đầy đủ và nghiêm ngặt.

1. Đặt mật khẩu mạnh

Một mật khẩu mạnh là lớp bảo vệ đầu tiên chống lại các cuộc tấn công Brute Force. Mật khẩu mạnh không chỉ cần có độ dài tối thiểu 12 ký tự mà còn phải bao gồm sự kết hợp giữa chữ cái viết hoa, chữ cái viết thường, chữ số và ký tự đặc biệt. Việc này giúp tăng số lượng các tổ hợp mật khẩu có thể xảy ra khiến việc phá vỡ mật khẩu trở nên khó khăn hơn đối với hacker.

Ví dụ: Thay vì sử dụng mật khẩu đơn giản như "password123", bạn có thể tạo mật khẩu như "Pa$$w0rd!@2409."

Ngoài ra, bạn cần tránh sử dụng thông tin cá nhân như tên, ngày sinh, số điện thoại, hoặc địa chỉ vì những thông tin này thường dễ bị đoán dựa trên dữ liệu công khai hoặc các cuộc tấn công xã hội (social engineering).

2. Thay đổi mật khẩu thường xuyên

Thay đổi mật khẩu định kỳ là một biện pháp đơn giản nhưng hiệu quả để bảo vệ tài khoản của bạn. Nếu hacker đã có được thông tin đăng nhập từ các vụ rò rỉ dữ liệu trước đó, việc thay đổi mật khẩu sẽ khiến dữ liệu đó trở nên vô dụng.

Người dùng nên đặt lịch thay đổi mật khẩu ít nhất mỗi 3-6 tháng một lần. Với các tài khoản quan trọng như tài khoản ngân hàng, email chính hoặc các tài khoản quản trị hệ thống, việc này càng trở nên cần thiết hơn. Đồng thời khi có bất kỳ dấu hiệu bất thường nào như cảnh báo bảo mật hoặc nhận thấy các hoạt động không rõ ràng trong tài khoản, bạn nên thay đổi mật khẩu ngay lập tức để đảm bảo an toàn.

3. Giới hạn số lần đăng nhập thất bại

Hệ thống quản lý tài khoản cần thiết lập giới hạn số lần đăng nhập thất bại để ngăn chặn hacker thực hiện các cuộc tấn công Brute Force. Khi một tài khoản vượt quá số lần thử mật khẩu tối đa, tài khoản đó sẽ bị tạm thời khóa hoặc yêu cầu xác minh bổ sung để mở khóa.Chẳng hạn như sau 5 lần nhập sai, tài khoản sẽ bị khóa trong vòng 15 phút. Điều này không chỉ gây khó khăn cho hacker mà còn cảnh báo người dùng về việc có thể đang có ai đó cố gắng truy cập vào tài khoản của họ.

Ngoài ra, các hệ thống cũng nên ghi nhận và lưu trữ các lần đăng nhập thất bại để phục vụ cho việc kiểm tra và phân tích bảo mật khi cần thiết.

4. Kích hoạt xác thực hai yếu tố (2FA)

Xác thực hai yếu tố (2FA) là một trong những biện pháp bảo mật hiệu quả nhất hiện nay. Khi kích hoạt 2FA, người dùng không chỉ cần nhập mật khẩu mà còn phải cung cấp thêm một mã xác thực được tạo ra qua SMS, email hoặc ứng dụng di động. Điều này đảm bảo rằng ngay cả khi hacker đã có được mật khẩu, họ vẫn không thể đăng nhập vào tài khoản mà không có mã xác thực thứ hai.

Ví dụ: Một số ứng dụng và dịch vụ phổ biến hỗ trợ 2FA như Google Authenticator, Authy hoặc các mã OTP được gửi qua email/SMS.

5. Sử dụng các plugin bảo mật

Đối với các trang web, đặc biệt là các trang sử dụng WordPress, các plugin bảo mật đóng vai trò quan trọng trong việc bảo vệ hệ thống khỏi các cuộc tấn công Brute Force. Các plugin này không chỉ giúp hạn chế số lần đăng nhập sai mà còn cung cấp các tính năng bổ sung như theo dõi hoạt động đáng ngờ và chặn IP xấu.

Một số plugin nổi bật bao gồm:

- Better WP Security: Plugin này giúp ẩn trang đăng nhập, giảm nguy cơ bị hacker phát hiện và hạn chế số lần thử đăng nhập thất bại.

- Login Security Solution: Plugin này bắt buộc người dùng tạo mật khẩu mạnh và tự động khóa tài khoản khi phát hiện các hoạt động bất thường.

- BruteProtect: Plugin này cho phép chặn các IP xấu và bảo vệ hệ thống khỏi các yêu cầu Brute Force từ nhiều nguồn khác nhau.

- Limit Login Attempts: Plugin này giúp giới hạn số lần đăng nhập sai, từ đó làm giảm đáng kể khả năng thực hiện tấn công vét cạn thành công.

Tóm lại, tấn công Brute Force là một trong những mối đe dọa an ninh phổ biến hiện nay, nhưng nó hoàn toàn có thể được phòng chống nếu áp dụng đúng cách. Những biện pháp Phương Nam Vina gợi ý cho bạn trong bài viết không chỉ bảo vệ thông tin cá nhân mà còn góp phần xây dựng môi trường trực tuyến an toàn hơn cho mọi người.