Trong bối cảnh các ứng dụng web ngày càng trở nên phức tạp, việc đảm bảo an toàn thông tin không còn là lựa chọn mà đã trở thành một yêu cầu bắt buộc. Một lỗ hổng nhỏ trong website có thể mở ra cơ hội cho hacker khai thác, gây thiệt hại nghiêm trọng về dữ liệu và uy tín doanh nghiệp. Để phát hiện và khắc phục các điểm yếu này, các chuyên gia bảo mật và pentester cần những công cụ mạnh mẽ, linh hoạt và toàn diện. Burp Suite chính là giải pháp được tin dùng hàng đầu, vừa cho phép kiểm thử tự động vừa hỗ trợ can thiệp thủ công chi tiết, giúp người dùng đánh giá và củng cố bảo mật ứng dụng web một cách tối ưu.

- Burp Suite là gì?

- Công dụng của Burp Suite trong bảo mật website

- Các phiên bản của Burp Suite

- Cấu trúc và các công cụ chủ chốt trong Burp Suite

- Đánh giá ưu nhược điểm của Burp Suite

- Hướng dẫn cài đặt phần mềm Burp Suite chi tiết

- Cách sử dụng Burp Suite để kiểm thử bảo mật website

- 1. Sử dụng Proxy chặn, xem và phân tích request, response

- 2. Sử dụng Target để xem cấu trúc website và xác định phạm vi pentest

- 3. Sử dụng Scanner để tự động quét lỗ hổng

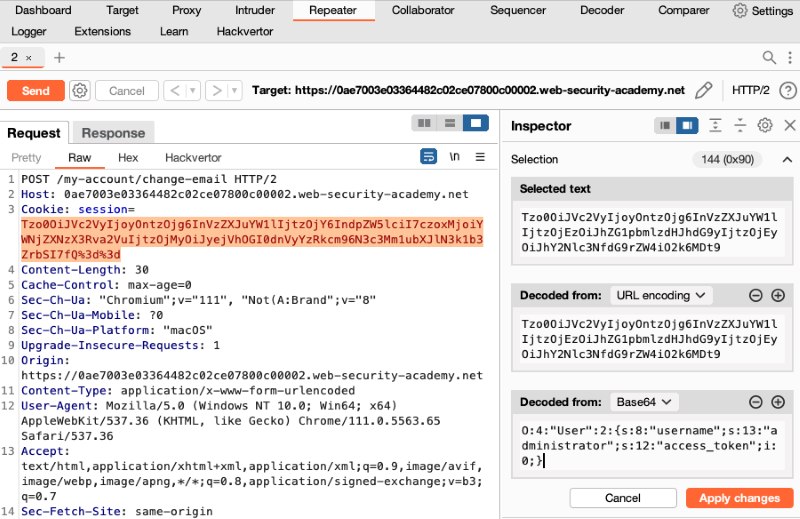

- 4. Sử dụng Repeater chỉnh sửa request thủ công

- 5. Intruder tìm lỗ hổng tiến hành fuzzing quy mô lớn

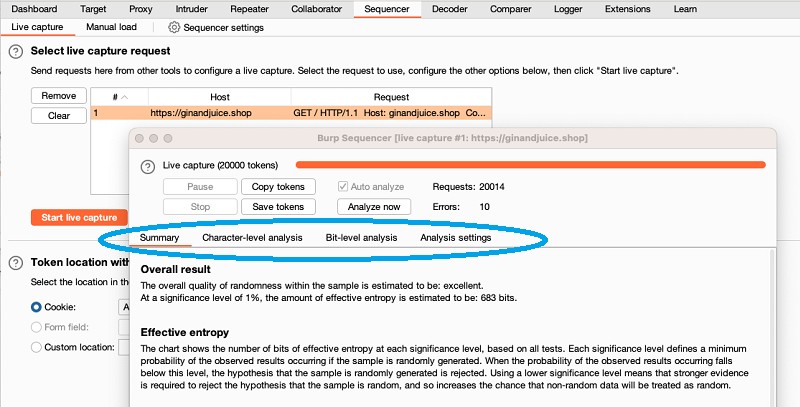

- 6. Dùng Sequence phân tích độ ngẫu nhiên của token

- 7. Decoder hỗ trợ xử lý dữ liệu

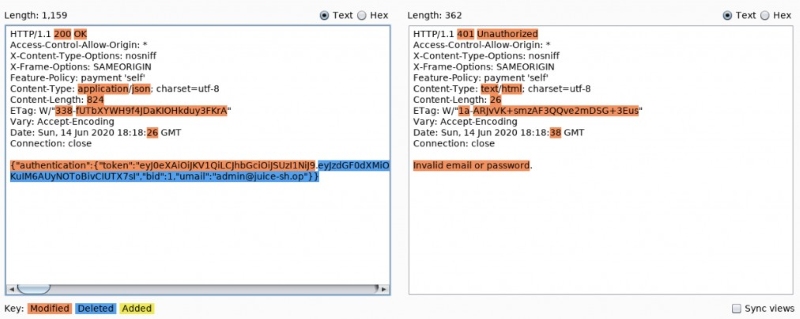

- 8. Comparer so sánh sự khác biệt giữa các dữ liệu

- So sánh Burp Suite với các công cụ bảo mật website khác

Burp Suite là gì?

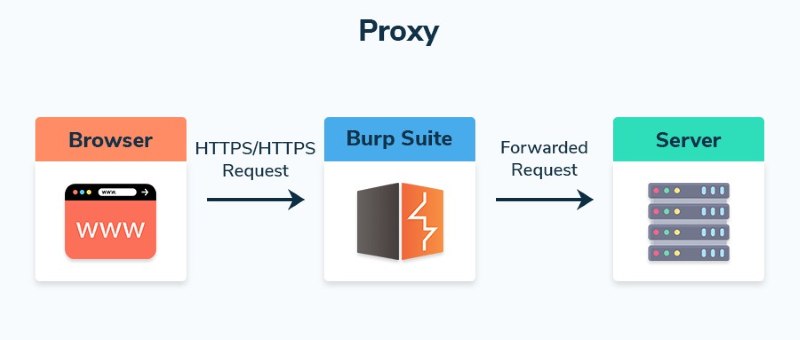

Burp Suite là một nền tảng tích hợp toàn diện dành cho kiểm thử bảo mật ứng dụng web, hoạt động như một trung tâm điều khiển cho toàn bộ quy trình đánh giá an ninh của website và web application. Về bản chất, Burp Suite là một bộ công cụ proxy cho phép chuyên gia bảo mật đứng giữa trình duyệt và máy chủ web, từ đó có thể chặn, phân tích, sửa đổi và tái phát các request HTTP/HTTPS theo thời gian thực. Công cụ này được thiết kế theo kiến trúc modular bao gồm nhiều thành phần độc lập nhưng có khả năng tương tác chặt chẽ với nhau như Proxy, Scanner, Intruder, Repeater, Sequencer, Decoder, Comparer và Extender.

Burp Suite là một trong những công cụ chính được sử dụng trong quá trình pentest (penetration testing) ứng dụng web. Điểm mạnh của công cụ này không chỉ nằm ở độ chính xác cao trong việc phát hiện lỗ hổng mà còn ở khả năng tùy biến linh hoạt, cho phép người dùng can thiệp thủ công vào từng bước của quy trình kiểm thử, kết hợp hoàn hảo giữa tự động hóa và kiểm soát thủ công để đạt được kết quả tối ưu nhất.

Công dụng của Burp Suite trong bảo mật website

Phần mềm Burp Suite đóng vai trò như một công cụ đa năng trong việc đánh giá và củng cố tầng bảo mật website. Các chuyên gia bảo mật sử dụng Burp Suite không chỉ để tìm ra các lỗ hổng bảo mật mà còn để hiểu sâu về cơ chế hoạt động của ứng dụng, kiến trúc phía server, logic nghiệp vụ và các điểm yếu tiềm ẩn trong thiết kế. Dưới đây là những công dụng cụ thể và quan trọng nhất mà Burp Suite mang lại cho các chuyên gia bảo mật.

1. Phân tích và kiểm soát lưu lượng HTTP/HTTPS

Khả năng chặn và phân tích lưu lượng HTTP/HTTPS là nền tảng cốt lõi của Burp Suite, biến nó thành công cụ không thể thiếu đối với bất kỳ chuyên gia bảo mật nào. Thông qua Burp Proxy, Burp Suite hoạt động như một man‑in‑the‑middle proxy, giúp theo dõi, dừng, sửa đổi và tái phát toàn bộ request/response giữa trình duyệt và server. Nhờ đó, Burp Suite trở thành một trung tâm phân tích toàn diện, hỗ trợ chuyên gia bảo mật hiểu rõ cách ứng dụng xử lý dữ liệu và đưa ra biện pháp bảo vệ phù hợp. Cụ thể, công cụ Burp Suite giúp:

- Hiểu sâu về cơ chế hoạt động của ứng dụng: Bằng cách phân tích từng request và response, chuyên gia bảo mật có thể nắm rõ các endpoint, header, cookie và dữ liệu được trao đổi giữa client và server.

- Phát hiện lỗ hổng bảo mật tiềm ẩn: Việc quan sát lưu lượng giúp nhận diện các vấn đề như dữ liệu nhạy cảm bị truyền không mã hóa, header thiếu các biện pháp bảo vệ, hoặc các tham số có thể bị khai thác.

- Sửa đổi và tái phát request: Burp Proxy cho phép chỉnh sửa tham số, payload hoặc header trước khi gửi lại server, từ đó kiểm thử các kịch bản tấn công như SQL Injection, XSS hay logic bypass.

- Hỗ trợ kiểm thử kết hợp với các module khác: Request từ Burp Proxy có thể dễ dàng chuyển sang các công cụ khác của phần mềm Burp Suite như Intruder hoặc Repeater để thực hiện tấn công tự động, fuzzing hoặc thử nghiệm các payload phức tạp.

2. Tự động quét và phát hiện lỗ hổng bảo mật

Scanner là một trong những tính năng mạnh mẽ nhất của Burp Suite Professional, cung cấp khả năng tự động hóa việc phát hiện lỗ hổng bảo mật ở quy mô lớn mà không yêu cầu can thiệp thủ công liên tục. Burp Scanner được thiết kế để nhận diện hàng trăm loại lỗ hổng khác nhau từ những lỗ hổng OWASP phổ biến như SQL Injection, Cross-Site Scripting (XSS), Command Injection đến những lỗ hổng phức tạp hơn như XML External Entity, Server-Side Request Forgery (SSRF), Insecure Deserialization và nhiều loại khác.

3. Thử nghiệm tấn công lặp lại và tấn công vét cạn

Burp Suite cung cấp một hệ sinh thái mạnh mẽ để thực hiện các thử nghiệm tấn công lặp lại (repeated attacks) và tấn công vét cạn (brute force), chủ yếu thông qua Burp Intruder - một module tối ưu hóa cho việc tự động hóa các thử nghiệm khai thác trên quy mô lớn. Burp Intruder cho phép các chuyên gia bảo mật:

- Tự động hóa việc gửi hàng nghìn request với các payload khác nhau để thử nghiệm độ bền của ứng dụng trước các kiểu tấn công như brute force, fuzzing hoặc enumeration.

- Kiểm tra tính an toàn của cơ chế xác thực, ví dụ như brute force đăng nhập, đoán mã OTP hoặc kiểm tra độ mạnh yếu của token phiên.

- Phân tích phản hồi từ server theo từng payload, giúp phát hiện sự thay đổi bất thường trong phản hồi như mã trạng thái HTTP, thời gian phản hồi hoặc nội dung trả về, những tín hiệu có thể gợi ý lỗ hổng logic hoặc lỗ hổng xác thực.

4. Phân tích chuỗi và mã hóa dữ liệu

Burp Suite cho phép chuyên gia bảo mật phân tích sâu các chuỗi dữ liệu thông qua các công cụ hỗ trợ mã hóa và giải mã tích hợp. Với khả năng xử lý nhiều thuật toán như Base64, URL encoding, HTML encoding, hash MD5/SHA hoặc các dạng mã hóa tùy chỉnh, Burp giúp kiểm tra xem dữ liệu được ứng dụng truyền tải có được bảo vệ đúng cách hay không.

Việc phân tích chuỗi đặc biệt hữu ích khi đánh giá:

- Dữ liệu nhạy cảm bị “ẩn” bằng các thuật toán mã hóa yếu.

- Các tham số mã hóa hoặc ký tự đặc biệt có thể bị khai thác.

- Logic xử lý dữ liệu đầu vào và đầu ra trong ứng dụng.

Nhờ đó, chuyên gia có thể xác định sớm các điểm yếu trong quy trình mã hóa, giải mã hoặc chuyển đổi dữ liệu.

5. Kiểm tra tính ngẫu nhiên và độ mạnh của token

Burp Suite hỗ trợ kiểm tra độ mạnh và mức độ ngẫu nhiên của các token phiên, mã reset mật khẩu, mã OTP hoặc bất kỳ giá trị bảo mật nào do server sinh ra. Thông qua tính năng Sequencer, công cụ đo lường mức độ dự đoán được của token bằng cách phân tích thống kê phân bố bit, entropy và các mẫu lặp. Điều này giúp phát hiện:

- Token được sinh ra từ thuật toán kém an toàn.

- Chuỗi giá trị có thể bị dự đoán hoặc dò tìm.

- Cơ chế bảo mật phụ thuộc vào các giá trị giả ngẫu nhiên, dễ bị tấn công.

Kết quả giúp chuyên gia đánh giá tính hiệu quả của các cơ chế xác thực và thiết kế lại nếu cần.

6. Mở rộng chức năng qua BApp store

Hệ sinh thái Burp Suite trở nên mạnh mẽ hơn nhờ BApp Store, nơi cung cấp hàng trăm tiện ích mở rộng được cộng đồng và PortSwigger phát triển. Các tiện ích này giúp:

- Tự động hóa kiểm thử các lỗ hổng chuyên biệt (SSRF, IDOR, deserialization,…).

- Hỗ trợ khai thác hoặc phân tích nâng cao như tìm secret key, code review hoặc visualization.

- Tích hợp với các công cụ khác: wordlist, scanner, proxy nâng cao, API tester,….

BApp Store giúp phần mềm Burp Suite không chỉ là một công cụ mà trở thành một nền tảng kiểm thử linh hoạt, có thể mở rộng theo nhu cầu của từng chuyên gia bảo mật.

Các phiên bản của Burp Suite

PortSwigger cung cấp Burp Suite theo 3 phiên bản khác nhau, mỗi phiên bản được thiết kế để phục vụ các nhu cầu và quy mô sử dụng riêng biệt từ việc học tập và thử nghiệm cá nhân cho đến các hoạt động kiểm thử bảo mật chuyên nghiệp và triển khai ở cấp độ doanh nghiệp. Hiểu rõ đặc điểm và giới hạn của từng phiên bản sẽ giúp cá nhân và tổ chức đưa ra quyết định đầu tư phù hợp nhất cho nhu cầu kiểm thử bảo mật của mình.

1. Burp Suite Community Edition (miễn phí)

Burp Suite Community Edition là phiên bản miễn phí hoàn toàn, được thiết kế như một điểm khởi đầu lý tưởng cho những người mới bắt đầu tìm hiểu về bảo mật ứng dụng web và penetration testing. Phiên bản này cung cấp các công cụ manual testing cơ bản nhưng vô cùng mạnh mẽ, cho phép người dùng thực hiện hầu hết các kỹ thuật kiểm thử thủ công một cách hiệu quả.

Các tính năng chính của gói Community Edition bao gồm:

- Burp Proxy để intercept và modify HTTP/HTTPS traffic.

- Repeater để thử nghiệm lặp lại các yêu cầu với các thay đổi khác nhau.

- Decoder để encode/decode data theo nhiều schemes.

- Comparer để so sánh các pieces of data, và Intruder với giới hạn rate throttling.

- Intruder thử nghiệm các tấn công tự động nhưng với giới hạn tốc độ.

- HTTP history và sitemap theo dõi, sắp xếp các request đã thực hiện và khám phá cấu trúc ứng dụng web.

Burp Suite Community Edition phù hợp nhất với sinh viên đang học về web security, chuyên gia bảo mật muốn thử nghiệm và nâng cao kỹ năng manual testing, bug bounty hunters ở giai đoạn đầu với budget hạn chế và developers muốn hiểu cơ bản về cách các công cụ security testing hoạt động. Đây cũng là phiên bản tuyệt vời để làm quen với interface và workflow của Burp Suite trước khi quyết định đầu tư vào phiên bản Professional. Mặc dù có một số giới hạn so với các phiên bản trả phí, Community Edition vẫn rất mạnh mẽ nếu người dùng có kiến thức và kỹ năng kiểm thử thủ công, vì nhiều lỗ hổng quan trọng vẫn có thể được phát hiện nhờ kiểm thử cẩn thận.

2. Burp Suite Professional (trả phí)

Burp Suite Professional là phiên bản flagship dành cho các chuyên gia bảo mật, penetration testers và security consultants cần một bộ công cụ toàn diện và mạnh mẽ cho công việc hàng ngày. Phiên bản này mở khóa toàn bộ tiềm năng của Burp Suite với đầy đủ các tính năng advanced:

- Burp Scanner: Tự động phát hiện nhiều loại lỗ hổng bảo mật với độ chính xác cao và ít báo sai.

- Intruder: Thực hiện các tấn công tự động với tốc độ cao, hỗ trợ xử lý dữ liệu phức tạp và trích xuất thông tin từ phản hồi của server để dùng cho các thử nghiệm tiếp theo.

- Sequencer: Phân tích độ ngẫu nhiên của các token (phiên đăng nhập, mã OTP,…) để đánh giá mức độ bảo mật của quản lý phiên.

- Hỗ trợ cộng tác và cải thiện quy trình làm việc: Giúp các nhóm bảo mật hoặc QA thực hiện kiểm thử hiệu quả hơn và theo dõi tiến độ dễ dàng.

Burp Suite Professional phù hợp với:

- Chuyên gia kiểm thử bảo mật chuyên nghiệp và các công ty tư vấn bảo mật.

- Người tham gia bug bounty nghiêm túc, muốn tối đa hóa hiệu quả và phạm vi kiểm thử.

- Các nhóm bảo mật trong doanh nghiệp cần kiểm thử định kỳ ứng dụng.

- Các nhóm QA chịu trách nhiệm về bảo mật.

Với mức giá khoảng 449 USD/năm cho một cá nhân (có ưu đãi cho sinh viên và giảng viên), Burp Suite Professional là khoản đầu tư xứng đáng, tiết kiệm nhiều giờ làm việc thủ công và nâng cao đáng kể tốc độ cũng như độ chính xác trong kiểm thử bảo mật. Nhiều chuyên gia bảo mật xem Burp Professional như một công cụ không thể thiếu, tương tự vai trò của IDE đối với lập trình viên.

3. Burp Suite Enterprise Edition

Burp Suite Enterprise Edition là phiên bản cao cấp nhất, được thiết kế dành riêng cho các tổ chức lớn cần triển khai kiểm thử bảo mật liên tục và quét lỗ hổng tự động ở quy mô doanh nghiệp. Đây không chỉ là một công cụ kiểm thử, mà là một nền tảng hoàn chỉnh cho kiểm thử bảo mật ứng dụng tự động, có thể tích hợp liền mạch vào các quy trình CI/CD và DevSecOps.

Enterprise Edition xây dựng dựa trên nền tảng Professional nhưng được thiết kế lại hoàn toàn để tối ưu cho tự động hóa, mở rộng quy mô và quản lý tập trung. Nó hoạt động như một nền tảng web, có thể triển khai tại chỗ (on-premises) hoặc trên đám mây, cho phép nhiều người dùng trong tổ chức truy cập và quản lý các lần quét thông qua bảng điều khiển trung tâm, mà không cần cài đặt riêng phần mềm client.

Các tính năng cốt lõi của Enterprise Edition:

- Quét liên tục tự động: Có thể lên lịch để tự động quét ứng dụng theo định kỳ (hàng ngày, hàng tuần, sau mỗi lần triển khai) hoặc kích hoạt quét thông qua API từ các công cụ CI/CD như Jenkins, GitLab CI hay Azure DevOps.

- Quản lý quét tập trung: Cho phép nhóm bảo mật định nghĩa cấu hình quét, quản lý nhiều lần quét đồng thời trên các ứng dụng khác nhau, ưu tiên tài nguyên quét và theo dõi tiến trình quét theo thời gian thực.

- Khả năng mở rộng linh hoạt: Hỗ trợ nhiều agent quét phân tán trên hạ tầng, cho phép quét nhiều ứng dụng cùng lúc mà không gặp hạn chế về tài nguyên.

- Báo cáo và phân tích nâng cao: Cung cấp dashboard tổng thể về tình trạng bảo mật của toàn bộ ứng dụng, phân tích xu hướng theo thời gian, thống kê lỗ hổng theo mức độ nghiêm trọng và loại, đồng thời hỗ trợ báo cáo tuân thủ các tiêu chuẩn như OWASP Top 10 hay PCI DSS.

- Tích hợp mạnh mẽ: Hỗ trợ REST API để điều khiển chương trình, webhooks để nhận thông báo thời gian thực và tích hợp sẵn với hệ thống quản lý lỗi (JIRA, GitHub Issues), các nền tảng SIEM và công cụ quản lý lỗ hổng.

- Các tính năng nâng cao khác: Quét với xác thực bằng credential, mẫu cấu hình quét tiêu chuẩn hóa, ghi nhật ký chi tiết để theo dõi toàn bộ hoạt động.

Đối tượng phù hợp với Enterprise Edition:

- Các doanh nghiệp lớn với nhiều nhóm phát triển và danh mục ứng dụng lớn, cần kiểm thử bảo mật liên tục.

- Các công ty áp dụng DevSecOps muốn tích hợp bảo mật sớm trong vòng đời phát triển phần mềm.

- Các ngành chịu quy định nghiêm ngặt về yêu cầu bảo mật như tài chính, y tế hoặc cơ quan nhà nước cần chứng minh tuân thủ sercurity liên tục.

- MSSP (nhà cung cấp dịch vụ bảo mật quản lý) cung cấp dịch vụ kiểm thử bảo mật cho nhiều khách hàng.

Giá của gói này thường dựa trên số lượng ứng dụng cần quét và quy mô triển khai, bắt đầu từ vài chục nghìn đô la mỗi năm. Tuy nhiên, lợi ích mà Enterprise Edition mang lại là rất lớn, giúp giảm thiểu rủi ro từ các sự cố bảo mật và đảm bảo tình trạng bảo mật của ứng dụng một cách liên tục và hiệu quả.

Cấu trúc và các công cụ chủ chốt trong Burp Suite

Sức mạnh thực sự của phần mềm Burp Suite nằm ở kiến trúc modular, mỗi công cụ đảm nhận một vai trò cụ thể cụ thể trong quá trình kiểm thử bảo mật, nhưng đồng thời lại có khả năng tương tác và bổ trợ lẫn nhau một cách nhịp nhàng. Nhờ đó, công cụ Burp Suite không chỉ là tập hợp các tiện ích rời rạc, mà là một hệ sinh thái kiểm thử hoàn chỉnh từ thu thập thông tin, phân tích, khai thác cho đến xác minh lỗ hổng.

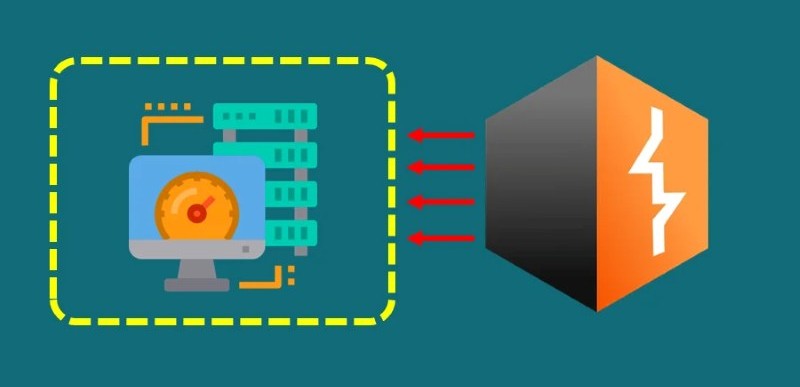

1. Burp Proxy

Burp Proxy là công cụ đầu tiên mà users interact with trong mọi testing session. Về bản chất, Proxy hoạt động như một intercepting proxy server, đứng giữa trình duyệt và máy chủ web, ghi lại toàn bộ traffic HTTP/HTTPS đi qua. Nhờ đó, bạn có thể quan sát, phân tích và chỉnh sửa mọi request hoặc response theo thời gian thực. Burp Proxy cũng là điểm xuất phát cho gần như toàn bộ hoạt động kiểm thử khác: Scanner, Intruder, Repeater,… đều dựa vào dữ liệu Proxy thu thập.

Proxy không chỉ đơn thuần ghi lại traffic mà còn cung cấp khả năng kiểm soát tương tác:

- Tạm dừng request trước khi gửi đến server.

- Chỉnh sửa bất kỳ phần nào của request/response (header, parameter, body,…).

- Forward request đến server hoặc drop hoàn toàn.

- Chặn và chỉnh sửa response trước khi nó trở lại trình duyệt.

2. Burp Spider

Burp Spider là một công cụ web crawler tự động, được thiết kế để điều hướng có hệ thống qua ứng dụng mục tiêu và khám phá tất cả nội dung có thể truy cập, từ đó tạo ra một bản đồ toàn diện về cấu trúc ứng dụng. Mục đích chính của Spider là tự động hóa giai đoạn reconnaissance, giúp tiết kiệm rất nhiều thời gian so với việc duyệt thủ công và đảm bảo bao phủ đầy đủ bề mặt tấn công của ứng dụng.

Spider hoạt động bằng cách phân tích các phản hồi HTML để trích xuất:

- Liên kết (links)

- Form

- Tham chiếu đến tài nguyên khác

Sau đó nó tiếp tục theo các liên kết này để phát hiện nội dung mới.

Spider không chỉ đơn giản tìm các thẻ < a > mà còn:

- Trích xuất URL từ JavaScript.

- Phân tích XML/JSON để tìm endpoint.

- Đọc các file robots.txt, sitemap.xml.

- Tự động submit form với dữ liệu được tạo ra để khám phá khu vực sau đăng nhập.

Crawler duy trì hàng đợi các URL cần truy cập, theo dõi URL đã duyệt để tránh vòng lặp vô hạn và tuân thủ các thiết lập “politeness” để không gây quá tải cho server.

3. Burp Scanner

Burp Scanner là công cụ tự động hóa quan trọng nhất trong bộ Burp Suite Professional, được sử dụng để phát hiện lỗ hổng bảo mật trong ứng dụng web. Đây là module thực hiện cả quét thụ động (Passive Scan) và quét chủ động (Active Scan), giúp pentester nhanh chóng nhận diện các điểm yếu tiềm ẩn mà không cần kiểm thử thủ công toàn bộ.

Passive Scanning

Passive Scan diễn ra hoàn toàn tự động khi ứng dụng được duyệt thông qua Proxy. Nó không tạo thêm request, do đó rất an toàn và không gây ảnh hưởng đến hệ thống.

Burp sẽ phân tích traffic để tìm các lỗ hổng dạng:

- Cookie thiếu flag Secure/HttpOnly

- Thông tin nhạy cảm lộ trong URL hoặc response

- Header bảo mật cấu hình sai

- Các pattern nguy hiểm trong HTML/JS

Đây là nguồn dữ liệu ban đầu cực kỳ giá trị trước khi thực hiện tấn công mạnh hơn.

Active Scanning

Active Scan là quá trình gửi các payload tấn công vào từng tham số để kiểm tra lỗ hổng thực sự tồn tại. Đây là phần chỉ có trong bản Pro.

Active Scanner phát hiện nhiều loại lỗ hổng quan trọng:

- SQL Injection.

- XSS (Stored/Reflected).

- Command Injection.

- Path Traversal.

- SSRF.

- Deserialization.

- CSRF.

- Directory traversal.

- Lỗ hổng trong API.

4. Burp Intruder

Burp Intruder là công cụ tấn công tự động mạnh mẽ trong Burp Suite, được thiết kế để thực hiện brute-force, fuzzing và kiểm thử các tham số trên request HTTP/HTTPS. Đây là module cho phép bạn gửi hàng trăm đến hàng nghìn request tùy chỉnh, sử dụng danh sách payload theo nhiều chiến lược khác nhau để phát hiện lỗ hổng mà kiểm thử thủ công khó có thể bao phủ.

Intruder đặc biệt hữu ích trong việc kiểm thử:

- Brute-force đăng nhập.

- Enumeration username/email.

- Fuzzing tham số.

- Kiểm tra lỗ hổng Injection (SQLi, XSS, template injection…).

- Kiểm tra IDOR, parameter pollution.

- Thử bypass validation/authorization.

5. Burp Repeater

Burp Repeater là một trong những công cụ quan trọng và được sử dụng nhiều nhất trong Burp Suite, cho phép bạn thủ công chỉnh sửa và gửi lại request nhiều lần đến server. Đây là công cụ lý tưởng cho việc phân tích hành vi của ứng dụng, kiểm tra lỗ hổng, xác nhận kết quả từ Intruder/Scanner và thực hiện thử nghiệm logic nâng cao mà các công cụ tự động không thể xử lý.

Đây là một số điểm mạnh của Burp Repeater:

- Không giới hạn số lần gửi request.

- Tự do chỉnh sửa.

- Phân tích phản hồi ngay lập tức.

- Không bị chậm như Intruder bản Free.

- Tối ưu cho kiểm thử logic mà automation không bao phủ được.

6. Burp Sequencer

Burp Sequencer là công cụ chuyên dùng để phân tích mức độ ngẫu nhiên (entropy) và độ mạnh của các giá trị token mà ứng dụng tạo ra, thường là session tokens, CSRF tokens, reset-password tokens, API keys dạng tạm thời, hoặc bất kỳ giá trị nào dùng để quản lý phiên hoặc bảo mật.

Nhiệm vụ của Sequencer là kiểm tra xem chuỗi token có thực sự khó đoán, đủ ngẫu nhiên và an toàn hay không. Nếu token yếu, hacker có thể dự đoán hoặc brute-force để chiếm quyền phiên của người dùng.

7. Burp Decoder

Burp Decoder là công cụ hỗ trợ mã hóa (encode) và giải mã (decode) dữ liệu một cách nhanh chóng, chính xác và tiện lợi. Đây là module đặc biệt hữu ích khi phân tích các chuỗi dữ liệu đã bị chuyển đổi nhằm mục đích bảo mật, đóng gói hoặc ẩn nội dung trong request/response.

Decoder có thể xử lý hàng loạt định dạng phổ biến:

- URL encoding/decoding

- HTML encoding

- Base64 / Base32 / Base62

- Hex / ASCII

- Binary

Với khả năng chuyển đổi hai chiều 100%, Decoder được sử dụng trong các tình huống như:

- Giải mã cookie, token hoặc JWT để phân tích cấu trúc.

- Kiểm tra dữ liệu trong request/response có bị encode nhiều lớp.

- Encode payload để bypass filter hoặc WAF.

- Chuyển đổi dữ liệu trước khi đưa vào Intruder, Repeater hoặc Scanner.

Đặc biệt, Decoder cho phép bạn quan sát ngay lập tức kết quả của từng thao tác chuyển đổi, giúp việc phân tích và tinh chỉnh payload trở nên nhanh chóng và chính xác hơn.

8. Burp Comparer

Burp Comparer là công cụ dùng để so sánh hai request hoặc hai response nhằm tìm ra sự khác biệt. Đây là module cực kỳ quan trọng khi bạn cần phân tích sự thay đổi nhỏ nhưng có ý nghĩa lớn trong giao tiếp HTTP, đặc biệt trong kiểm thử logic hoặc xác minh lỗ hổng.

Comparer cung cấp 2 chế độ hiển thị:

- Character-level diff so sánh từng ký tự.

- Word-level diff so sánh theo nhóm từ chuỗi dữ liệu.

Nhờ vậy, pentester dễ dàng nhận ra các thay đổi nhỏ nhưng có ý nghĩa lớn, chẳng hạn:

- Phân tích phản hồi giữa request hợp lệ và request lỗi giúp xác định parameter nào ảnh hưởng đến luồng xử lý hoặc logic xác thực.

- Kiểm tra hiệu quả payload tấn công bằng cách quan sát response trước và sau khi chèn payload để xem hành vi ứng dụng thay đổi thế nào:

- So sánh token/CSRF hoặc giá trị session kiểm tra mức độ thay đổi giữa các token để phát hiện bất thường.

Đánh giá ưu nhược điểm của Burp Suite

Sau hơn một thập kỷ phát triển và trở thành công cụ kiểm thử bảo mật ứng dụng web được sử dụng rộng rãi nhất thế giới, Burp Suite đã chứng minh được giá trị vượt trội của mình trong cộng đồng. Tuy nhiên như bất kỳ công cụ nào, Burp Suite cũng có những hạn chế cần được xem xét kỹ lưỡng trước khi triển khai. Đánh giá khách quan ưu nhược điểm giúp cá nhân và tổ chức đưa ra quyết định đầu tư phù hợp.

1. Ưu điểm của Burp Suite

Burp Suite sở hữu nhiều điểm mạnh vượt trội khiến nó trở thành lựa chọn hàng đầu của các chuyên gia bảo mật trên toàn thế giới.

- Tích hợp toàn diện các công cụ trong cùng một nền tảng: Kiến trúc all-in-one tích hợp mượt tất cả các công cụ cần thiết cho một cuộc kiểm thử bảo mật hoàn chỉnh. Người dùng không phải chuyển đổi giữa nhiều công cụ với giao diện và quy trình khác nhau. Toàn bộ workflow kiểm thử bảo mật được thực hiện trong một môi trường thống nhất, giúp tiết kiệm thời gian và giảm nguy cơ lỗi do chuyển đổi giữa nhiều công cụ.

- Hỗ trợ đa nền tảng và ổn định: Được viết bằng ngôn ngữ lập trình Java, Burp Suite chạy mượt trên Windows, macOS và Linux mà không ảnh hưởng đến tính năng. Đây là lợi thế lớn cho các nhóm có thành viên sử dụng hệ điều hành khác nhau tạo ra tính ổn định cao, ít gặp crash khi thực hiện các tác vụ kiểm thử phức tạp.

- Khả năng tùy biến và mở rộng mạnh mẽ: Với BApp Store, người dùng có thể thêm các tiện ích mở rộng để hỗ trợ kiểm thử chuyên sâu, tự động hóa hoặc phân tích nâng cao giúp mở rộng khả năng của Burp Suite theo nhu cầu cụ thể của từng tổ chức hoặc chuyên gia bảo mật.

- Phù hợp cho cả kiểm thử thủ công và tự động: Burp Suite đáp ứng từ nhu cầu học tập, thử nghiệm thủ công đến kiểm thử chuyên nghiệp, quét lỗ hổng tự động và quản lý quét liên tục ở quy mô doanh nghiệp.

2. Nhược điểm của Burp Suite

Bên cạnh những ưu điểm vượt trội, Burp Suite cũng tồn tại một số hạn chế mà người dùng cần nhận thức rõ để có kế hoạch ứng phó hoặc bổ sung phù hợp. Dưới đây là một số nhược điểm cần chú ý của công cụ Burp Suite:

- Chi phí cao cho phiên bản Professional: Phiên bản Professional có giá khoảng 449 USD/năm, trong khi Enterprise thường bắt đầu từ vài chục nghìn USD mỗi năm. Đây có thể là rào cản lớn nhất đối với cá nhân hoặc các nhóm nhỏ.

- Cần kiến thức bảo mật nền tảng: Burp Suite là công cụ mạnh mẽ, nhưng để sử dụng hiệu quả, người dùng cần hiểu rõ các loại lỗ hổng web và cách khai thác chúng. Người dùng thiếu kiến thức nền tảng sẽ khó tận dụng hết các tính năng như Scanner, Intruder hay Sequencer.

- Tài nguyên hệ thống: Burp Suite có thể tốn nhiều RAM và CPU khi quét ứng dụng lớn hoặc chạy nhiều tác vụ cùng lúc, yêu cầu máy tính hoặc server có cấu hình đủ mạnh.Điều này đặc biệt quan trọng với Enterprise Edition khi cần quản lý nhiều agent quét và đồng thời nhiều ứng dụng.

Hướng dẫn cài đặt phần mềm Burp Suite chi tiết

Để khai thác tối đa sức mạnh của Burp Suite trong công tác kiểm thử bảo mật, việc cài đặt đúng cách và hiểu rõ các bước cấu hình ban đầu là vô cùng quan trọng. Quá trình setup có thể gặp nhiều vấn đề kỹ thuật nếu không được thực hiện cẩn thận, đặc biệt là phần cấu hình proxy và certificate để có thể intercept HTTPS traffic.

1. Cài đặt Burp Suite

Quá trình cài đặt Burp Suite khá đơn giản, nhưng cần đảm bảo đúng yêu cầu hệ thống để Burp hoạt động ổn định và hiệu quả.

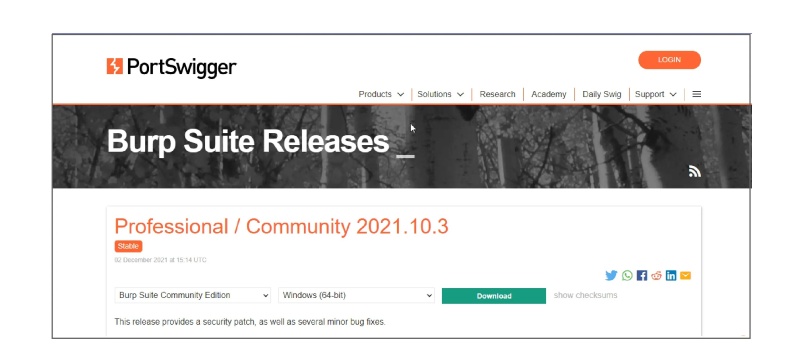

Bước 1: Tải xuống Burp Suite

- Bạn truy cập trang chính thức: https://portswigger.net/burp/releases

- Chọn phiên bản phù hợp:

(1) Community Edition: Tải về miễn phí, không cần đăng ký.

(2) Professional Edition: cần mua license, sau đó nhận email chứa license key để kích hoạt.

- Các installer có sẵn cho Windows (.exe), macOS (.dmg) và Linux (.sh).

Bước 2: Kiểm tra yêu cầu hệ thống

Để chạy công cụ Burp Suite, yêu cầu hệ thống tối thiểu bao gồm:

- Java: JRE version 11 trở lên (Installer mới đã tích hợp sẵn).

- RAM: Tối thiểu 4GB, nên 8GB+ cho dự án lớn.

- CPU: Đa nhân để xử lý các tác vụ đồng thời.

- Ổ cứng: Khoảng 1GB trống cho ứng dụng và file tạm.

Bước 3: Cài đặt theo hệ điều hành

- Windows: Bạn chỉ cần Double-click file .exe và làm theo hướng dẫn wizard. Installer tự động tạo shortcut.

- macOS: Mount file .dmg và kéo ứng dụng vào Applications folder. Nếu macOS block khi chạy lần đầu, bạn vào System Preferences > Security & Privacy > Open Anyway.

- Linux: Download file .sh, gõ lệnh chmod +x burpsuite_community_linux_v20xx_x_x.sh, sau đó chạy ./burpsuite_community_linux_v20xx_x_x.sh. Trình cài đặt sẽ hướng dẫn setup và tạo launcher.

Bước 4: Chọn loại project và cấu hình

Khi mở Burp Suite lần đầu, chọn:

- Temporary project: Không lưu trạng thái khi đóng (Community Edition chỉ có lựa chọn này).

- New project on disk: Lưu project để tiếp tục sau (Professional).

- Chọn cấu hình: Use Burp defaults hoặc load file cấu hình có sẵn.

Bước 5: Tối ưu hiệu năng (Best practices)

- Điều chỉnh Java heap size: trong User Options > Misc > Performance hoặc sửa file .vmoptions, ví dụ -Xmx4g để cấp 4GB heap.

- Bạn cũng có thể vô hiệu hóa các tính năng không cần thiết (Project Options > Misc) để tiết kiệm tài nguyên, ví dụ như disable automatic backup.

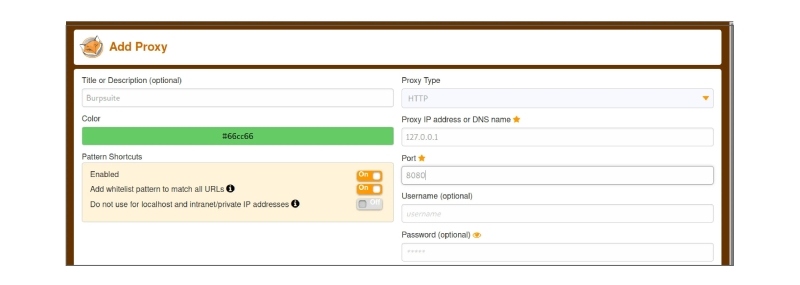

2. Cấu hình trình duyệt với Burp Proxy

Để Burp Suite chặn và phân tích lưu lượng HTTP/HTTPS, bạn cần cấu hình trình duyệt để route tất cả request qua Burp Proxy như sau:

Bước 1: Kiểm tra địa chỉ Proxy của Burp

Theo mặc định, Burp tạo một listener tại:

- IP: 127.0.0.1

- Port: 8080

Bạn có thể kiểm tra lại tại: Proxy → Options → Proxy Listeners

Nếu port 8080 bị chiếm, bạn có thể thay bằng port khác (8081, 9090…).

Bước 2: Cấu hình trình duyệt

Bạn nên dùng profile riêng hoặc browser chỉ dành cho kiểm thử, tránh routing traffic cá nhân qua Burp.

Cách cấu hình trên Firefox:

- Settings → General → Network Settings → Settings.

- Chọn Manual proxy configuration, bạn nhập 127.0.0.1 và port 8080.

- Check "Also use this proxy for HTTPS"

Cấu hình với Chrome/Edge:

Chrome/Edge không có proxy riêng nên bạn cần sử dụng tiện ích Proxy SwitchyOmega hay FoxyProxy để cấu hình proxy dễ dàng. Cách tạo một profile proxy như sau:

- Protocol: HTTP

- Server: 127.0.0.1

- Port: 8080

- Enable for all protocols

Bạn có thể bật - tắt proxy chỉ với 1 cú click.

Bước 3: Kiểm tra proxy

Mở trình duyệt, truy cập http://burp. Nếu hiển thị homepage Burp, nghĩa là traffic đã đi qua Burp thành công.

Nếu không:

- Kiểm tra lại port listener.

- Kiểm tra extension SwitchyOmega/FoxyProxy đã bật đúng profile.

Bước 4: Cài đặt chứng chỉ CA để truy cập HTTPS

Burp chỉ chặn được HTTPS nếu trình duyệt tin tưởng certificate của nó.

Cách thực hiện:

- Truy cập http://burp/cert để tải file cacert.der.

- Cài đặt vào trusted certificates của trình duyệt:

Firefox: Settings → Privacy & Security → Certificates → Authorities → Import.

Chrome (Windows): Settings → Privacy and security → Security→ Manage certificates → Trusted Root Certification Authorities → Import.

Chrome/Safari (macOS): Keychain Access → Import→ Always Trust.

Linux: Chrome Settings→ Manage certificates → Authorities → Import.

- Sau khi cài xong, đóng và mở lại trình duyệt.

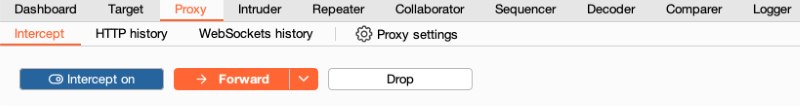

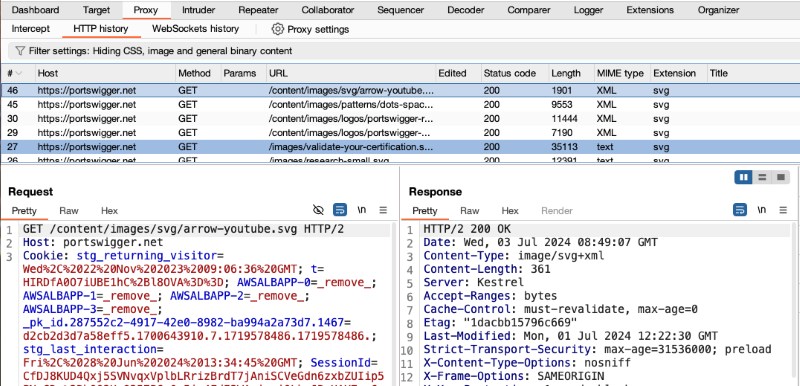

Bước 5: Kiểm tra Intercept

Để kiểm tra Intercept, ở trong Burp, bạn thực hiện:

Proxy -> HTTP history:

- Hiển thị toàn bộ request và response đã được gửi.

- Quan sát chi tiết header, body, cookie….

Proxy -> Intercept tab:

- Nút “Intercept is on”: Burp sẽ chặn từng request.

- Nút “Intercept is off”: Burp chỉ ghi log nhưng không chặn.

Lưu ý: Cấu hình Scope trong Target tab để chỉ chặn traffic của ứng dụng mục tiêu, tránh rối với traffic không liên quan.

Cách sử dụng Burp Suite để kiểm thử bảo mật website

Sau khi đã cài đặt và cấu hình Burp Suite đúng cách, việc sử dụng công cụ này để thực hiện một cuộc kiểm thử bảo mật hiệu quả đòi hỏi một quy trình có hệ thống và phương pháp rõ ràng. Một cuộc pentest hoàn chỉnh thường được chia thành nhiều giai đoạn khác nhau. Burp Suite cung cấp đầy đủ công cụ phù hợp cho từng giai đoạn đó. Dưới đây là hướng dẫn chi tiết từng bước giúp bạn khai thác tối đa Burp Suite trong quá trình đánh giá bảo mật ứng dụng web.

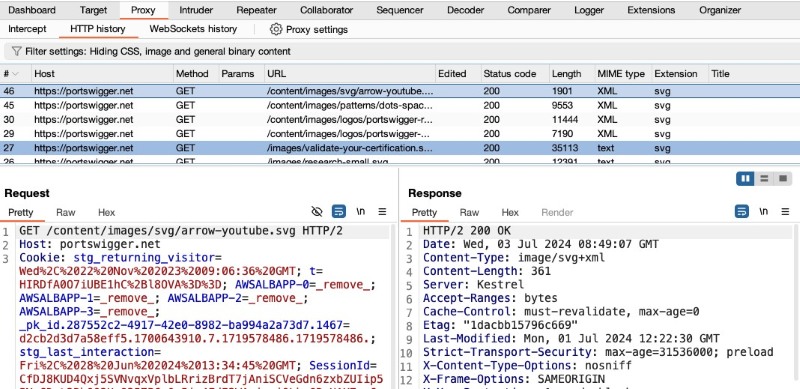

1. Sử dụng Proxy chặn, xem và phân tích request, response

Burp Proxy có nhiệm vụ là chặn, hiển thị và cho phép chỉnh sửa mọi request và response. Khi Intercept bật, mỗi request sẽ dừng lại tại Burp để bạn có thể xem header, cookie, body và chỉnh sửa trước khi forward tới server.

Bạn nên dùng Proxy để:

- Xác định tham số dễ bị khai thác (form fields, query string, JSON body).

- Thử thay đổi header (ví dụ thay User-Agent, Referer, X-Forwarded-For) để kiểm tra logic xử lý.

- Kiểm tra cách server phản hồi với dữ liệu bất thường (lỗi, redirect, nội dung khác).

Khi bạn chặn request đăng nhập trong tab Proxy → Intercept, bạn có thể thay đổi giá trị tham số để kiểm tra phản ứng của server.

Ví dụ:

- Thay đổi username thành các payload thử nghiệm như:

admin' OR '1'='1

admin'--

admin' OR SLEEP(5)-- (dùng để kiểm tra blind/timing SQLi)

- Sau đó bạn forward request và quan sát phản hồi trong Proxy hoặc chuyển request sang Repeater để kiểm tra sâu hơn.

- Bạn có thể xem kết quả để đánh giá:

Nếu server trả lỗi như “SQL syntax error”, “Unexpected token” hoặc stack trace → Dấu hiệu SQL injection.

Nếu server trả về response khác thường (ví dụ: response lớn hơn, nội dung thay đổi, bypass được đăng nhập) → Nghi ngờ SQLi.

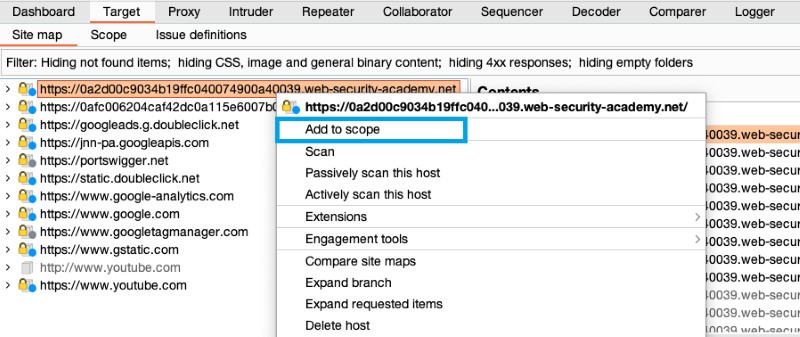

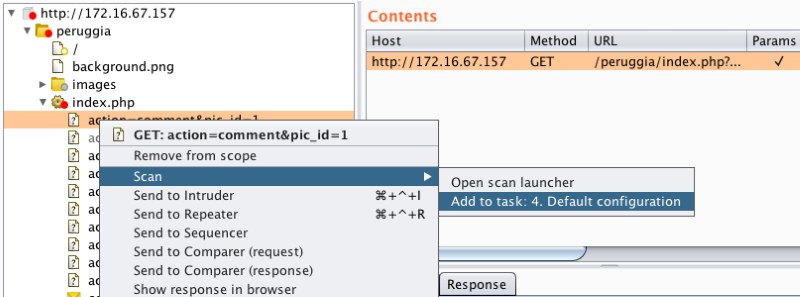

2. Sử dụng Target để xem cấu trúc website và xác định phạm vi pentest

Tab Target là nơi Burp lưu lại tất cả URL, thư mục, endpoint và file mà bạn đã truy cập hoặc được phát hiện trong quá trình quét. Việc hiểu rõ cấu trúc website giúp bạn xác định chính xác phạm vi kiểm thử (scope) và tránh gửi request không cần thiết ra ngoài mục tiêu.

(1) Xây dựng bản đồ website (Sitemap)

Khi bạn duyệt web qua Proxy, công cụ Burp sẽ tự động ghi lại mọi request và hiển thị theo dạng cây thư mục trong Target → Sitemap.

Tại đây bạn có thể:

- Quan sát toàn bộ endpoint mà website sử dụng.

- Xác định thư mục ẩn, file JavaScript quan trọng, thư viện, tài nguyên tĩnh.

- Phát hiện API endpoints, phương thức HTTP và pattern xử lý yêu cầu.

- Xem status code, kích thước response, loại nội dung (HTML, JSON, XML,…) để nhận diện những điểm bất thường.

Site Map giúp bạn hình dung ứng dụng được tổ chức ra sao, từ đó chọn đúng nơi có khả năng chứa lỗ hổng.

(2) Cấu hình Scope để chỉ định phạm vi pentest

Để tránh gửi request ra ngoài mục tiêu hoặc nhận dữ liệu không liên quan, bạn cần đưa đúng domain, subdomain hoặc URL vào phạm vi bằng cách sau:

- Bạn vào tab Target → Scope.

- Chọn Add và nhập domain hoặc pattern URL cần đưa vào phạm vi kiểm thử.

- Burp sẽ chỉ hiển thị, lọc và ưu tiên request nằm trong scope này.

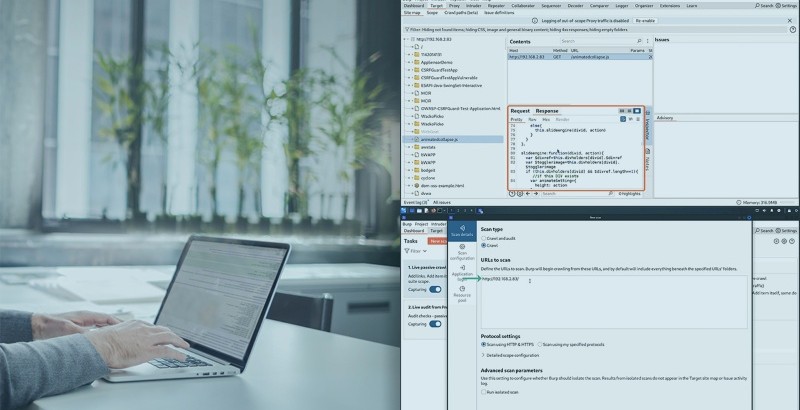

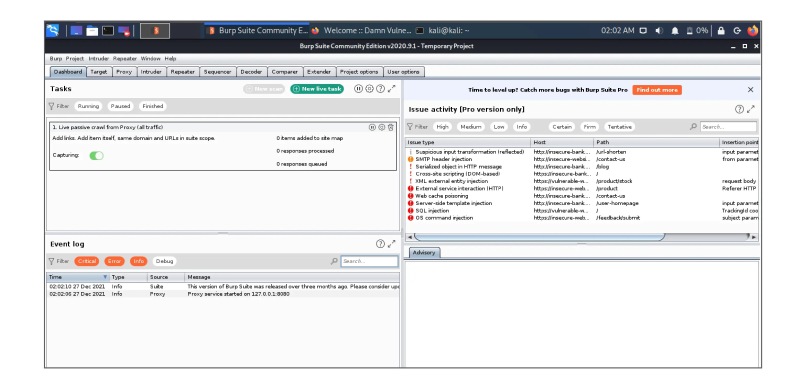

3. Sử dụng Scanner để tự động quét lỗ hổng

Scanner chỉ có trong Burp Suite Professional dùng để phân tích request/response, thử nhiều payload và xác định các lỗ hổng phổ biến như SQLi, XSS, SSRF, XXE, OS Command Injection, Path Traversal, Authentication bypass….Đây là nguồn dữ liệu quan trọng cho việc scan tự động hoặc kiểm thử thủ công.

Để quét chủ động (Active Scan), bạn cần:

- Click chuột phải lên một request hoặc endpoint trong Target → Sitemap.

- Chọn Scan → Active scan.

Burp sẽ tự động gửi hàng loạt payload để kiểm tra phản hồi của server và phân loại mức độ nguy hiểm.

Sau đó, kết quả được hiển thị trong tab Dashboard hoặc Issue activity, bao gồm:

- Loại lỗ hổng.

- Mức độ nguy hiểm (Information, Low, Medium, High, Critical).

- Payload Burp đã dùng.

- Request/response mẫu.

- Gợi ý cách khắc phục.

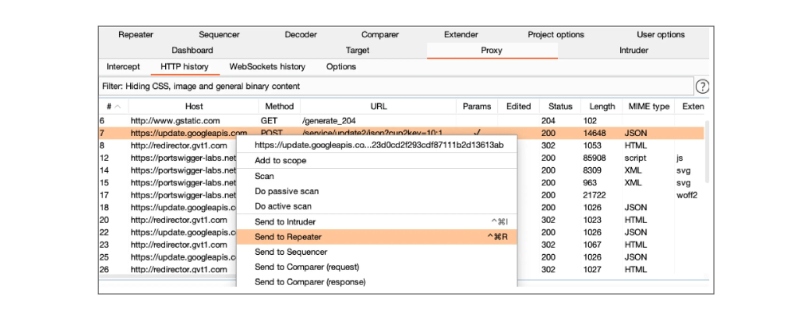

4. Sử dụng Repeater chỉnh sửa request thủ công

Repeater được dùng khi kiểm tra lỗ hổng bảo mật đã nghi ngờ (SQLi, XSS, SSRF,…), thử thay đổi tham số theo từng bước, kiểm tra cơ chế xác thực, kiểm tra hành vi session/cookie hoặc thử bypass bằng payload tùy chỉnh. Cách sử dụng Repeater như sau:

(1) Gửi request sang Repeater

Bạn có thể:

- Từ Proxy → Intercept → “Send to Repeater”.

- Từ Target → Chuột phải → “Send to Repeater”.

(2) Chỉnh sửa request

Bạn có thể chỉnh:

- Header (Cookie, Authorization, User-Agent…).

- Query string.

- Body JSON/XML/form-data.

- Các payload thử nghiệm (XSS, SQLi, SSRF…).

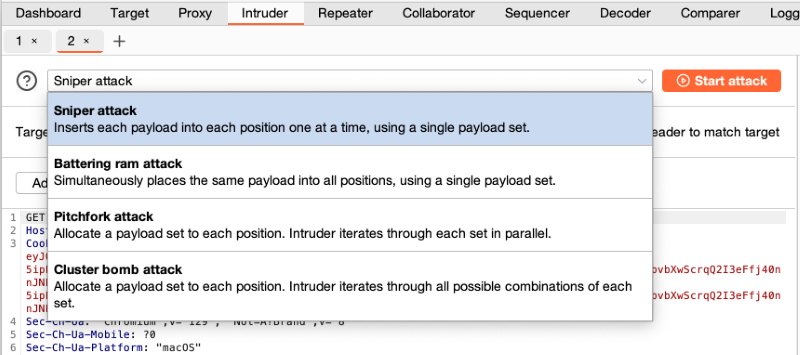

5. Intruder tìm lỗ hổng tiến hành fuzzing quy mô lớn

Intruder là công cụ chuyên thực hiện fuzzing tự động trên nhiều tham số cùng lúc nhằm phát hiện lỗi xử lý đầu vào, các điểm yếu logic, hoặc hành vi bất thường của server khi phải xử lý số lượng lớn payload. Khi gửi một request sang Intruder, Burp sẽ tự động highlight các vị trí có thể tấn công và cho phép bạn tùy chỉnh phạm vi fuzzing theo nhu cầu kiểm thử.

Bước 1: Chọn vị trí tấn công (Positions)

Khi request được đưa vào Intruder, Burp sẽ đánh dấu các tham số tiềm năng bằng ký hiệu §, và bạn có thể chọn thủ công các vị trí muốn fuzz:

- Header (User-Agent, Cookie, Referer, Authorization…).

- Query parameter (tham số URL).

- Body trong form-data, JSON, XML.

- Path parameter (ví dụ: /user/§123§).

Bạn có thể thêm, xóa hoặc giữ nguyên các vị trí này tùy vào loại lỗ hổng muốn tìm. Việc xác định đúng vị trí giúp Intruder gửi payload hiệu quả và giảm thời gian fuzz không cần thiết.

Bước 2: Chọn Strategy (Attack Types)

Intruder cung cấp 4 kiểu tấn công, mỗi loại phù hợp với mục đích khác nhau:

- Sniper gửi payload lần lượt vào từng vị trí; phù hợp khi chỉ một tham số có thể gây lỗi.

- Battering Ram gửi cùng một payload đến tất cả vị trí cùng lúc. thích hợp khi cần đồng bộ dữ liệu như bypass xác thực.

- Pitchfork gửi danh sách payload song song cho nhiều vị trí (vị trí 1 → list 1, vị trí 2 → list 2).

- Cluster Bomb kết hợp tất cả payload theo dạng tổ hợp (Cartesian product), hữu ích với fuzzing phức tạp hoặc brute-force nhiều trường một lúc.

Bước 3: Cấu hình payload (Payloads)

Sau khi chọn vị trí tấn công và loại Attack, bạn chuyển sang tab Payloads để cấu hình danh sách dữ liệu sẽ được gửi. Burp cho phép bạn dùng nhiều loại payload khác nhau như:

- Chuỗi ký tự tùy chỉnh

- Danh sách từ điển (wordlist)

- Số tăng dần

- Ký tự ngẫu nhiên hoặc payload đặc biệt dành cho fuzzing

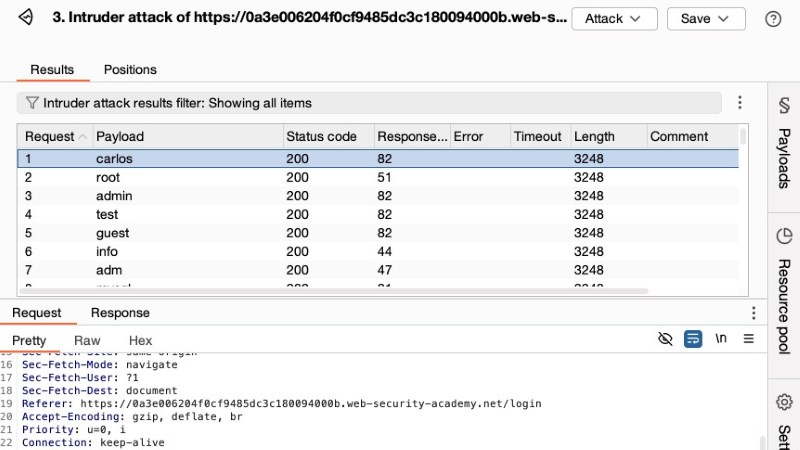

Bước 4: Chạy Intruder và phân tích kết quả

Khi đã cấu hình đầy đủ, bạn nhấn Start Attack để bắt đầu fuzzing. Kết quả hiển thị theo từng dòng tương ứng với mỗi request được gửi, bao gồm status code, độ dài response, thời gian phản hồi và payload đã sử dụng. Bạn cần tập trung vào những phản hồi khác thường như response dài đột biến, lỗi 500, thay đổi status code, thời gian phản hồi tăng bất thường hoặc nội dung hiển thị khác so với request gốc. Những khác biệt này thường cho thấy lỗ hổng như SQLi, XSS, lộ thông tin, bypass xác thực hoặc lỗi xử lý đầu vào.

6. Dùng Sequence phân tích độ ngẫu nhiên của token

Sequence test (hay còn gọi là Runs test, Kiểm tra chuỗi) được dùng để đánh giá xem một dãy token có thực sự ngẫu nhiên hay không, bằng cách xem các chuỗi liên tiếp (sequences) trong dữ liệu có xuất hiện đúng tần suất mong đợi của phân phối ngẫu nhiên hay không.

Cách phân tích: Bạn cần thu một lượng mẫu đủ lớn rồi chạy phân tích để xem token có thể dự đoán được hay không.

Ví dụ chuỗi: A A B B B A B B A A A

Các sequence (runs):

- AA (2 lần A liên tiếp)

- BBB (3 lần B liên tiếp)

- A (1 A)

- BB (2 B)

- AAA (3 A)

Sau đó, kiểm tra xem số lượng và độ dài các chuỗi liên tiếp có khớp với kỳ vọng của dữ liệu ngẫu nhiên hay không.

Nếu dữ liệu là ngẫu nhiên:

- Số sequence sẽ gần với giá trị trung bình dự kiến.

- Độ dài sequence phân bố hợp lý.

- Không có nhiều chuỗi quá dài hoặc quá đều.

Nếu không ngẫu nhiên:

- Sequence có thể quá đều, tức là dữ liệu mang tính cấu trúc.

- Hoặc quá lộn xộn, có bias.

- Hoặc có các chuỗi dài bất thường, đây là dấu hiệu mất entropy.

Khi đó, token dễ bị tấn công chiếm quyền phiên hoặc giả mạo.

7. Decoder hỗ trợ xử lý dữ liệu

Đây là công cụ tiện lợi để giải mã JWT, token, payload XSS/SQLi bị mã hóa, hoặc chuyển đổi giữa các biểu diễn khi xây dựng thử nghiệm.

Bạn chỉ cần:

- Copy nội dung cần decode

- Dán vào cửa sổ Decoder

- Chọn chế độ Decode hoặc Encode với định dạng bạn muốn.

Burp sẽ hiển thị kết quả ngay lập tức, giúp bạn nhanh chóng kiểm tra cấu trúc dữ liệu và chuẩn bị payload chính xác hơn trong quá trình pentest.

8. Comparer so sánh sự khác biệt giữa các dữ liệu

Comparer là công cụ đơn giản nhưng cực kỳ hiệu quả trong Burp Suite, dùng để so sánh hai đoạn dữ liệu nhằm phát hiện sự khác biệt nhỏ mà mắt thường khó nhận ra.

Cách sử dụng:

Bạn gửi 2 request/response vào Comparer bằng cách:

- Chọn đoạn dữ liệu (request, response, token…) và click vào Send to Comparer

- Mở tab Comparer và chọn Items → Compare

- Burp hiển thị sự khác biệt bằng: Diff theo từng ký tự (character-level) hoặc Diff theo từng từ (word-level)

Cách hiển thị kết quả:

Kết quả được highlight rất trực quan:

- Màu xanh: Giống nhau.

- Màu đỏ: Khác nhau rõ ràng.

- Màu vàng: Thay đổi nhỏ, khác biệt nhẹ.

Kết quả highlight màu sắc này giúp bạn nhận diện thay đổi lớn, khác biệt nhỏ hoặc phần trùng lặp, rất hữu ích khi phân tích hiệu ứng của payload, so sánh phản hồi trước-sau hoặc phát hiện bản vá/chênh lệch phiên bản.

So sánh Burp Suite với các công cụ bảo mật website khác

Để có cái nhìn tổng quan và khách quan hơn về các công cụ kiểm thử bảo mật ứng dụng web, cùng so sánh phần mềm Burp Suite với một số công cụ phổ biến khác như OWASP ZAP, Acunetix, Nikto dựa trên các tiêu chí quan trọng như tính năng, mức độ tự động hóa, khả năng mở rộng và chi phí.

| Tiêu chí, Công cụ | Burp Suite | OWASP ZAP | Acunetix | Nikto |

| Loại phần mềm | Phần mềm thương mại, có bản Community miễn phí | Mã nguồn mở, miễn phí | Thương mại (paid) | Mã nguồn mở, miễn phí |

| Tính năng chính | Proxy (intercept/modify HTTP), testing (các tính năng scanner, repeater, intruder, sequencer), hệ sinh thái plugin đa dạng | Proxy và spider/crawler, active & passive scanner, fuzzer, scripting, hỗ trợ AJAX/websocket, dễ dùng | Scanner tự động mạnh, quét lỗ hổng phổ biến (SQLi, XSS, SSRF, …), báo cáo chi tiết, phù hợp doanh nghiệp | Quét server web và lỗ hổng server cơ bản, tìm cấu hình sai, file / thư mục nguy hiểm, lỗ hổng web cũ, phù hợp scan nhanh server web |

| Độ phù hợp cho manual pentest, test thủ công | Rất cao, hỗ trợ hoàn toàn manual testing, kiểm thử chi tiết, tùy biến request/response, fuzzing thủ công, thử bypass logic, kiểm thử cookie/session, plugin tùy chỉnh. | Tốt, có proxy + manual + automated scan, tiện lợi cho dev hoặc tester mới, phù hợp môi trường open-source. | Trung bình, thiên về automated scan hơn, manual test hạn chế so với Burp hoặc ZAP. | Thấp/khá hạn chế, được dùng chủ yếu quét server, ít hỗ trợ manual tương tác HTTP. |

| Tự động hóa scan và báo cáo | Có | Có | Mạnh | Có |

| Mức độ dễ dùng | Giao diện khá “pro”, nhiều chức năng nên cần thời gian học; community edition hạn chế tính năng nâng cao. | Đơn giản hơn, dễ làm quen hơn (open-source, interface rõ ràng), phù hợp người mới hoặc dev team. | Dễ sử dụng, ít cấu hình phức tạp, phù hợp người cần quét tự động, không cần biết chi tiết HTTP. | Tương đối đơn giản, dòng lệnh hoặc GUI nhẹ, phù hợp scan server nhanh. |

| Độ linh hoạt | Rất cao, hỗ trợ plugin, scripting, proxy thủ công, fuzzing, manipulate request/response, test logic phức tạp. | Trung bình cao - hỗ trợ scripting, plugin, crawl, fuzzer; nhưng tùy biến ít hơn Burp. | Thấp hơn, ít tùy biến, chủ yếu scan tự động và báo cáo. | Thấp, chủ yếu scan server, ít tùy biến HTTP-level. |

| Phạm vi và độ rộng lỗ hổng phát hiện | Rộng từ injection, XSS, logic flaw, authentication, session, SSRF, path traversal,… đến việc fuzz, manipulate request, test manually. | Rộng khá ổn - XSS, SQLi, config, header, cookie, scan API/REST, passive & active scan, hỗ trợ WebSocket. | Tốt với các lỗ hổng “cổ điển” và phổ biến website - SQLi, XSS, CSRF, path traversal, lỗi cấu hình, vulnerability nhanh. | Chủ yếu lỗ hổng server + cấu hình sai + các issue thông thường, ít khả năng phát hiện lỗi logic phức tạp hay bypass. |

Qua bài viết của Phương Nam Vina, Burp Suite là một trong những bộ công cụ mạnh mẽ và toàn diện nhất dành cho kiểm thử bảo mật ứng dụng web. Từ việc chặn và phân tích lưu lượng qua Proxy, quản lý phạm vi kiểm thử, khai thác lỗ hổng bằng Intruder, đánh giá phản hồi với Repeater, cho đến phân tích độ ngẫu nhiên bằng Sequencer hay so sánh dữ liệu bằng Comparer, mọi thành phần đều được thiết kế để hỗ trợ pentester thực hiện quy trình đánh giá một cách hiệu quả và có hệ thống. Nắm vững cách sử dụng từng tính năng không chỉ giúp bạn phát hiện sớm các rủi ro bảo mật mà còn tối ưu hóa quy trình pentest, tiết kiệm thời gian và nâng cao độ chính xác khi phân tích.

Tham khảo thêm:

![]() Cách kiểm tra website viết bằng ngôn ngữ gì nhanh và chuẩn

Cách kiểm tra website viết bằng ngôn ngữ gì nhanh và chuẩn