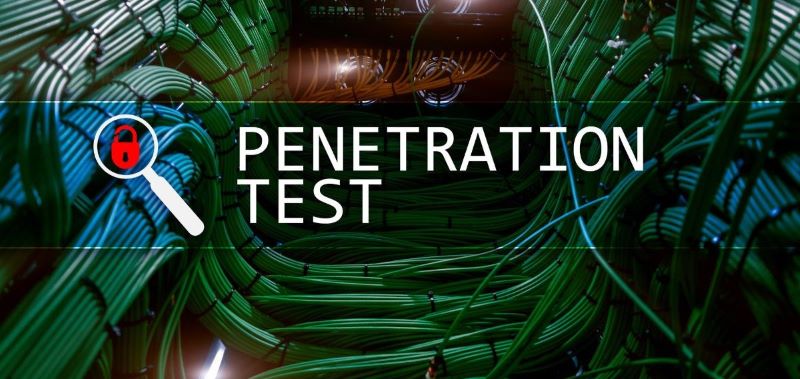

Trong thời đại kỹ thuật số ngày nay, khi các doanh nghiệp ngày càng dựa vào các ứng dụng web để tương tác với khách hàng và thực hiện các hoạt động kinh doanh, việc triển khai Web Penetration Testing (Pentest web) không chỉ là yêu cầu kỹ thuật mà còn là chiến lược bảo vệ toàn diện từ phát hiện sớm các lỗ hổng, cải thiện hiệu quả bảo mật cho đến tuân thủ các tiêu chuẩn ngành. Vậy pentest là gì? Quy trình penetration testing diễn ra như thế nào? Hãy cùng khám phá qua bài viết sau đây.

- Pentest là gì?

- Mục đích của web pentesting

- Các hình thức pentest web thường gặp

- Những doanh nghiệp nào nên thực hiện pentest?

- Thời điểm thích hợp để triển khai penetration testing

- Quy trình thực hiện pentest chuyên nghiệp từ A - Z

- Công cụ phổ biến được sử dụng trong Pentest

- Các loại lỗ hổng thường gặp trong pentest

- Một số thách thức trong việc thực hiện Pentest

Pentest là gì?

Pentest (Web penetration testing) không chỉ là một quy trình kỹ thuật nhằm kiểm tra lỗ hổng bảo mật website mà còn là một bài kiểm tra chiến lược tổng thể cho hệ thống, đo lường khả năng đối phó trước các cuộc tấn công mạng. Pentest không đơn thuần dừng lại ở việc phát hiện vấn đề mà quan trọng hơn là cung cấp bức tranh toàn diện về mức độ sẵn sàng của doanh nghiệp trước một môi trường mạng ngày càng phức tạp.

Pentest và Vulnerability Assessment (Đánh giá lỗ hổng) là 2 khái niệm rất hay nhầm lẫn với nhau. Pentest web tập trung vào khai thác các lỗ hổng để xử lý hậu quả trong khi Vulnerability Assessment chỉ xác định lỗ hổng mà không thử nghiệm chúng.

Mục đích của web pentesting

Những lợi ích của web pentesting không chỉ bảo vệ doanh nghiệp mà còn tạo nền tảng vững chắc cho sự phát triển bền vững trong môi trường kỹ thuật số.

- Phát hiện và khắc phục lỗ hổng: Mục tiêu hàng đầu của pentesting là tìm ra những điểm yếu trong hệ thống, ứng dụng web trước khi hacker lợi dụng chúng để tấn công. Việc phát hiện sớm và khắc phục kịp thời các lỗ hổng này giúp giảm thiểu rủi ro bị tấn công và xâm nhập.

- Phòng ngừa trước mối đe dọa thực tế: Với sự gia tăng của các cuộc tấn công mạng tinh vi như ransomware và APT (Advanced Persistent Threats), việc penetration testing giúp doanh nghiệp đi trước một bước trong việc xác định và sửa chữa lỗ hổng, tránh các thiệt hại tiềm tàng.

- Tuân thủ các quy định: Nhiều ngành nghề có quy định về bảo mật thông tin nghiêm ngặt. Pentesting giúp các tổ chức đảm bảo tuân thủ các quy định tránh các hình phạt pháp lý.

- Xây dựng niềm tin với khách hàng và đối tác: Một hệ thống an toàn thể hiện cam kết của doanh nghiệp với việc bảo vệ thông tin, từ đó củng cố niềm tin từ phía khách hàng và các đối tác chiến lược.

Các hình thức pentest web thường gặp

Dưới đây là ba hình thức pentest web phổ biến, mỗi loại mang lại lợi ích và phù hợp với những mục đích cụ thể.

1. Black-box testing

Black-box testing là phương pháp kiểm tra trong đó người kiểm tra không có bất kỳ thông tin nào về hệ thống như kiến trúc, mã nguồn hay quyền truy cập nội bộ. Hình thức này mô phỏng sát thực nhất các cuộc tấn công từ bên ngoài như các hacker không có quyền truy cập nhưng vẫn đang tìm cách khai thác lỗ hổng. Tuy nhiên, nhược điểm là có thể bỏ sót những lỗ hổng nằm sâu bên trong hệ thống vì không có quyền truy cập vào toàn bộ cấu trúc.

Black-box testing được ứng dụng phổ biến trong ngành thương mại điện tử khi kiểm tra khả năng chống lại các cuộc tấn công DDoS và đánh cắp dữ liệu người dùng. Qua đó, các doanh nghiệp có thể cải thiện khả năng bảo vệ dữ liệu nhạy cảm khỏi các mối nguy hiểm.

2. White-box testing

Khác với black-box testing, white-box testing cho phép người kiểm tra có toàn quyền truy cập vào mã nguồn và kiến trúc hệ thống. Hình thức này tập trung vào việc phát hiện lỗ hổng cấu trúc và logic. Ví dụ như một startup công nghệ phát hiện lỗi tràn bộ đệm (Buffer Overflow) trong hệ thống nhờ hình thức này, từ đó ngăn chặn nguy cơ bị khai thác.

Dù hiệu quả cao, white-box testing đòi hỏi thời gian, nguồn lực và chuyên môn sâu rộng, khiến nó trở thành một lựa chọn phù hợp hơn với các tổ chức lớn hoặc các dự án yêu cầu độ bảo mật cao.

3. Grey-box testing

Grey-box testing nằm ở giữa hai hình thức trên, người kiểm tra được cung cấp một phần thông tin hệ thống chẳng hạn như cấu trúc cơ bản hoặc tài khoản người dùng giới hạn. Phương pháp này giúp cân bằng giữa chi phí, thời gian và hiệu quả kiểm tra, đặc biệt phù hợp với các doanh nghiệp vừa và nhỏ.

Với Grey-box testing, doanh nghiệp có thể phát hiện được những lỗ hổng bảo mật quan trọng mà không cần phải đầu tư quá nhiều tài nguyên như White-box testing. Đồng thời, hình thức này cũng giảm thiểu rủi ro bỏ sót các vấn đề bảo mật ở mức độ bề mặt như khi sử dụng Black-box testing.

Ví dụ, một công ty vừa và nhỏ có thể kiểm tra hệ thống quản lý khách hàng (CRM) để đảm bảo rằng không tồn tại các lỗ hổng có thể bị khai thác, có thể bảo vệ thông tin khách hàng một cách tối ưu.

Những doanh nghiệp nào nên thực hiện pentest?

Mọi tổ chức vận hành trên nền tảng công nghệ thông tin đều cần pentest. Tuy nhiên, mức độ ưu tiên và cách triển khai sẽ khác nhau tùy theo ngành nghề và quy mô doanh nghiệp.

- Ngân hàng và tài chính: Ngành ngân hàng và tài chính là mục tiêu hàng đầu của hacker bởi khối lượng tài sản số và thông tin cá nhân khổng lồ. Các tổ chức tài chính phải thường xuyên đối mặt với những cuộc tấn công tinh vi như tấn công Social Engineering hay cuộc tấn công qua API vào các ứng dụng ngân hàng trực tuyến để rút tiền bất hợp pháp.

- Các công ty công nghệ: Đặc biệt là startup rất cần penetration testing để xây dựng niềm tin với khách hàng và nhà đầu tư. Đây cũng là bước cần thiết để phát triển sản phẩm an toàn và đạt được các tiêu chuẩn bảo mật quốc tế.

- Chính phủ: Hệ thống công nghệ thông tin của chính phủ là mục tiêu của các cuộc tấn công có tổ chức từ các nhóm hacker hoặc thế lực nước ngoài. Việc bảo vệ dữ liệu quốc gia và duy trì sự ổn định của các dịch vụ công trực tuyến là ưu tiên hàng đầu.

Pentest web không chỉ dành riêng cho các ngành nghề "rủi ro cao" mà là yêu cầu cần thiết với bất kỳ doanh nghiệp nào muốn xây dựng và duy trì nền tảng công nghệ an toàn. Pentest chính là chìa khóa để bảo vệ dữ liệu và nâng cao năng lực cạnh tranh trong môi trường mạng đầy biến động.

Thời điểm thích hợp để triển khai penetration testing

Web pentesting không phải là một hoạt động làm một lần rồi thôi mà cần được thực hiện định kỳ và ở những thời điểm chiến lược. Xác định đúng thời điểm triển khai pentest có thể giúp tiết kiệm chi phí, tối ưu hóa hiệu quả bảo mật và giảm thiểu nguy cơ rủi ro.

- Trước khi triển khai hệ thống mới hoặc web service: Việc kiểm tra bảo mật trước khi hệ thống hoặc ứng dụng được triển khai là cực kỳ quan trọng để đảm bảo rằng sản phẩm không chứa lỗ hổng nào. Việc phát hiện và vá lỗi bảo mật trong giai đoạn phát triển (SDLC) chắc chắn tiết kiệm chi phí hơn so với việc sửa chữa sau khi phát hành.

- Sau khi có thay đổi lớn trong hệ thống: Các thay đổi lớn trong hệ thống chẳng hạn như cập nhật phiên bản phần mềm, tích hợp với bên thứ ba hoặc thay đổi kiến trúc cơ sở hạ tầng đều có thể làm xuất hiện những lỗ hổng mới.

- Khi có sự cố bảo mật hoặc nghi ngờ bị tấn công: Nếu doanh nghiệp nghi ngờ hệ thống đã bị xâm nhập hoặc phát hiện các dấu hiệu bất thường như tăng lưu lượng truy cập đáng ngờ, đội ngũ kỹ thuật cần thực hiện pentest ngay để xác định chính xác nguồn gốc vấn đề.

- Kiểm tra định kỳ theo yêu cầu tuân thủ hoặc tiêu chuẩn ngành: Nhiều ngành nghề có yêu cầu bắt buộc thực hiện pentest định kỳ để tuân thủ các tiêu chuẩn bảo mật quốc tế như PCI DSS, ISO 27001 hoặc các quy định pháp luật liên quan. Có thể thực hiện penetration testing định kỳ 6 tháng hoặc 1 năm tùy thuộc vào mức độ phức tạp, tần suất thay đổi của hệ thống. Đối với ngành tài chính hoặc chăm sóc sức khỏe, pentest web có thể được yêu cầu thực hiện thường xuyên hơn.

- Trước hoặc sau các chiến dịch kinh doanh lớn: Pentest cũng cần thiết trước hoặc sau các chiến dịch kinh doanh lớn chẳng hạn như Black Friday, Cyber Monday hoặc các đợt giảm giá quy mô lớn. Pentesting web ở những thời điểm này đảm bảo hệ thống không bị gián đoạn hoặc sập trước lượng truy cập tăng đột biến.

Quy trình thực hiện pentest chuyên nghiệp từ A - Z

Quy trình pentest là một chuỗi các bước có hệ thống nhằm đảm bảo quá trình kiểm tra bảo mật diễn ra toàn diện và hiệu quả. Dưới đây là các bước triển khai pentest một cách chuyên nghiệp.

1. Thu thập thông tin (Reconnaissance)

Đây là bước đầu tiên trong quy trình pentest web tập trung vào việc thu thập càng nhiều thông tin càng tốt về mục tiêu. Mục tiêu của bước này là hiểu rõ cấu trúc, công nghệ và các điểm yếu tiềm tàng của hệ thống. Các hoạt động cụ thể bao gồm:

- Phân tích công khai: Sử dụng các công cụ như Google Dorking, Whois Lookup hoặc Shodan để thu thập thông tin công khai về mục tiêu như địa chỉ IP, tên miền và máy chủ.

- Quét hạ tầng: Sử dụng Nmap để xác định các cổng mở, dịch vụ đang chạy và phiên bản phần mềm.

Nếu thông tin thu thập được đầy đủ và chính xác, các bước tiếp theo sẽ được thực hiện dễ dàng hơn, giảm thiểu thời gian và chi phí.

2. Quét lỗ hổng (Scanning)

Sau khi thu thập thông tin, bước tiếp theo là quét hệ thống để xác định các lỗ hổng bảo mật. Các loại quét lỗ hổng phổ biến bao gồm:

- Quét sơ bộ là bước đầu tiên, sử dụng các công cụ như Nessus hoặc OpenVAS nhằm kiểm tra những lỗ hổng bảo mật đã được biết đến.

- Quét sâu tiếp theo sẽ tập trung vào việc phân tích chi tiết hơn, sử dụng các công cụ chuyên biệt như Burp Suite hoặc OWASP ZAP, đặc biệt hiệu quả đối với các ứng dụng web.

Lưu ý: Không chỉ dựa vào công cụ tự động, pentester cần kết hợp kiểm tra thủ công để phát hiện các lỗ hổng logic khó nhận biết.

3. Khai thác thử nghiệm (Exploitation)

Đây là bước để tiến hành khai thác lỗ hổng đã xác định để kiểm tra mức độ nghiêm trọng và khả năng gây thiệt hại. Hoạt động cụ thể bao gồm:

- Mô phỏng tấn công thực tế: Người thực hiện kiểm tra bảo mật sử dụng các công cụ như Metasploit để thực hiện các cuộc tấn công khai thác lỗ hổng chẳng hạn như SQL Injection hoặc Remote Code Execution. Những cuộc tấn công này mô phỏng cách thức mà kẻ xấu có thể sử dụng để xâm nhập hoặc gây tổn hại hệ thống.

- Đánh giá hậu quả: Sau khi khai thác lỗ hổng, người kiểm tra sẽ đánh giá các vấn đề này có thể dẫn đến hậu quả gì. Điều này bao gồm việc xác định khả năng đánh cắp dữ liệu quan trọng, chiếm quyền kiểm soát hệ thống hoặc gây gián đoạn dịch vụ. Kết quả từ bước này giúp doanh nghiệp hiểu rõ hơn về rủi ro và đưa ra các biện pháp khắc phục phù hợp.

4. Hậu khai thác và duy trì quyền truy cập (Post-exploitation)

Nếu bước khai thác thử nghiệm thành công, pentester tiếp tục thực hiện các kỹ thuật duy trì quyền truy cập để đánh giá nguy cơ lâu dài nếu hệ thống bị tấn công. Các kỹ thuật phổ biến:

- Tạo tài khoản người dùng giả mạo với quyền admin: Điều này cho phép kẻ tấn công duy trì quyền kiểm soát hệ thống mà không cần thực hiện các cuộc xâm nhập mới.

- Cài đặt backdoor hoặc mã độc để truy cập từ xa: Các phần mềm ẩn hoặc mã độc này tạo lối đi bí mật cho phép hacker quay lại hệ thống bất cứ lúc nào mà không cần vượt qua các lớp bảo mật.

Các kỹ thuật này có thể phân tích xem liệu các kỹ thuật bảo mật hiện tại có đủ khả năng phát hiện, loại bỏ các mối đe dọa tiềm ẩn hay không và dùng để xác định các nguy cơ mà hệ thống có thể đối mặt trong trường hợp hacker duy trì đăng nhập trong một khoảng thời gian.

5. Báo cáo và đề xuất cải thiện (Reporting)

Bước cuối cùng và quan trọng nhất trong quy trình pentest là tổng hợp kết quả, đưa ra các khuyến nghị cụ thể để khắc phục lỗ hổng. Các thành phần của báo cáo:

- Bản tổng quan đánh giá tổng thể về mức độ bảo mật của hệ thống.

- Danh sách lỗ hổng cung cấp chi tiết từng lỗ hổng, mức độ nghiêm trọng và tác động.

- Kịch bản tấn công mô tả cách thức hacker có thể khai thác lỗ hổng và hậu quả tiềm tàng.

- Khuyến nghị đưa ra các giải pháp cụ thể để khắc phục từng lỗ hổng, ưu tiên từ cao đến thấp.

Công cụ phổ biến được sử dụng trong Pentest

Việc sử dụng các công cụ chuyên biệt là một phần không thể thiếu trong quy trình pentest. Các công cụ này giúp phát hiện, khai thác và phân tích các lỗ hổng bảo mật một cách hiệu quả. Dưới đây là danh sách các công cụ phổ biến cùng với chi tiết về chức năng và cách ứng dụng thực tế.

| Công cụ | Chức năng chính | Loại lỗ hổng thường phát hiện | Ưu điểm nổi bật |

| Nmap | Quét mạng, phát hiện cổng mở, dịch vụ | Các cổng mở, hệ điều hành, phiên bản dịch vụ | Giao diện đơn giản, linh hoạt, nhiều tùy chọn quét |

| Wireshark | Phân tích lưu lượng mạng | Gói tin, giao thức, các hoạt động bất thường | Giao diện trực quan, khả năng lọc và phân tích gói tin sâu |

| Nessus | Quét lỗ hổng hệ thống | Các lỗ hổng đã biết (CVE), cấu hình sai | Cơ sở dữ liệu lỗ hổng lớn, báo cáo chi tiết |

| OpenVAS (dựa trên Nessus) | Quét lỗ hổng hệ thống | Các lỗ hổng đã biết (CVE), cấu hình sai | Mã nguồn mở, tùy chỉnh cao |

| Metasploit Framework | Khai thác lỗ hổng, xây dựng exploit | Nhiều loại lỗ hổng, từ cơ bản đến phức tạp | Cộng đồng lớn, nhiều module khai thác sẵn |

| Burp Suite | Kiểm thử bảo mật ứng dụng web | SQL Injection, XSS, CSRF, ... | Giao diện thân thiện, nhiều tính năng tự động hóa |

| OWASP ZAP | Kiểm thử bảo mật ứng dụng web (mã nguồn mở) | SQL Injection, XSS, CSRF, ... | Mã nguồn mở, cộng đồng lớn, dễ sử dụng |

| Acunetix | Kiểm thử bảo mật ứng dụng web | SQL Injection, XSS, CSRF, ... | Khả năng quét sâu, báo cáo chi tiết |

| Nikto | Quét lỗ hổng web | Các lỗi cấu hình web server, CMS | Tốc độ quét nhanh, dễ sử dụng |

| WhatWeb | Nhận dạng công nghệ web | CMS, framework, thư viện, ... | Nhận dạng chính xác, tốc độ cao |

| John the Ripper | Bẻ khóa mật khẩu | Mật khẩu yếu, hash mật khẩu | Hỗ trợ nhiều thuật toán hash, tốc độ cao |

| Hydra | Tấn công brute-force | Mật khẩu, dịch vụ | Hỗ trợ nhiều giao thức, tùy chỉnh cao |

| SQLmap | Khai thác lỗ hổng SQL Injection | SQL Injection | Tự động hóa cao, nhiều kỹ thuật khai thác |

| Aircrack-ng | Kiểm tra bảo mật mạng Wifi | WPA/WPA2, WEP | Hỗ trợ nhiều loại tấn công, tùy chỉnh cao |

Các loại lỗ hổng thường gặp trong pentest

Nhận diện các loại lỗ hổng phổ biến trong quá trình thực hiện pentest là bước quan trọng để đánh giá và cải thiện khả năng bảo mật của hệ thống. Dưới đây là các loại lỗ hổng thường gặp.

- Lỗ hổng Injection: Xảy ra khi dữ liệu đầu vào từ người dùng không được kiểm soát chặt chẽ cho phép hacker chèn mã độc vào hệ thống. Ví dụ phổ biến nhất là SQL Injection, hacker có thể truy vấn cơ sở dữ liệu trái phép.

- Lỗ hổng XSS (Cross-Site Scripting): Hacker chèn mã JavaScript độc hại vào các trang web, mã này sẽ được thực thi trên trình duyệt của người dùng, thường qua các trường đầu vào hoặc URL. Lỗ hổng này có thể đánh cắp thông tin người dùng như cookie hoặc token xác thực hay những giao diện giả mạo lừa đảo người dùng.

- Lỗ hổng Broken Authentication: Loại lỗ hổng xảy ra khi quy trình xác thực người dùng không an toàn chẳng hạn như sử dụng mật khẩu yếu hoặc thiếu cơ chế bảo vệ phiên đăng nhập. Điều này có thể dẫn đến việc kẻ tấn công đăng nhập trái phép vào tài khoản người dùng hoặc chiếm quyền kiểm soát tài khoản admin, đặc biệt nếu ứng dụng không có cơ chế bảo vệ sau nhiều lần nhập sai mật khẩu, tạo điều kiện cho các cuộc tấn công brute force.

- Security Misconfiguration: Đây là một dạng lỗ hổng phổ biến khác, thường bắt nguồn từ việc cấu hình bảo mật sai hoặc thiếu sót như sử dụng mật khẩu mặc định, không cập nhật phần mềm hoặc bật các tính năng không cần thiết.

- Sensitive Data Exposure: Tình trạng này xảy ra khi dữ liệu nhạy cảm như mật khẩu hoặc số thẻ tín dụng không được mã hóa hoặc truyền qua các giao thức không an toàn. Lỗ hổng này có thể dẫn đến rò rỉ dữ liệu quan trọng, tạo điều kiện cho các cuộc tấn công như MITM (Man-In-The-Middle), khi thông tin bị lộ do không mã hóa dữ liệu truyền qua HTTP.

Một số thách thức trong việc thực hiện Pentest

Việc thực hiện penetration testing là một quá trình phức tạp và đòi hỏi nhiều kỹ năng nên nó cũng đi kèm với một số thách thức đáng kể. Dưới đây là một số thách thức phổ biến:

- Độ phức tạp của hệ thống: Các hệ thống hiện đại ngày càng phân tán với nhiều thành phần được kết nối khiến việc xác định và đánh giá đầy đủ các điểm yếu tiềm ẩn trở nên vô cùng khó khăn. Đồng thời, sự xuất hiện của các công nghệ mới như container, serverless và cloud computing không chỉ mở ra nhiều cơ hội phát triển mà còn tạo thêm các vector tấn công phức tạp đòi hỏi kỹ năng và công cụ đặc thù để xử lý.

- Thời gian và tài nguyên hạn chế: Thời gian và tài nguyên là những thách thức phổ biến khi thực hiện kiểm thử. Nhiều tổ chức yêu cầu hoàn thành quá trình kiểm thử trong khoảng thời gian ngắn, tạo áp lực lớn lên các nhóm kiểm thử và dễ dẫn đến việc bỏ sót các lỗ hổng tiềm ẩn.

- Thay đổi liên tục của hệ thống: Các hệ thống ngày nay thường xuyên thay đổi, khiến việc duy trì an ninh mạng trở thành một thách thức không ngừng. Việc cập nhật phần mềm, thay đổi cấu hình và tích hợp các ứng dụng mới diễn ra liên tục đòi hỏi các nhóm kiểm thử phải đánh giá lại rủi ro thường xuyên.

- Thiếu thông tin: Trong nhiều trường hợp, các nhóm kiểm thử không được cung cấp đầy đủ tài liệu như sơ đồ mạng, cấu hình chi tiết hoặc các ứng dụng đang chạy dẫn đến khó khăn trong việc xác định phạm vi và thực hiện kiểm thử.

- Phát hiện lỗ hổng zero-day: Đây là một trong những thách thức phức tạp nhất trong pentest. Các lỗ hổng này chưa được công bố hoặc biết đến rộng rãi, đòi hỏi các kỹ năng đặc biệt và công cụ tiên tiến để phát hiện.

Qua bài viết của Phương Nam Vina, pentest không chỉ là một công cụ phản ứng khi xảy ra sự cố mà là một chiến lược bảo mật phòng ngừa quan trọng. Các doanh nghiệp nên tích hợp pentest web vào kế hoạch phát triển hệ thống và duy trì định kỳ để bảo vệ tài sản số, duy trì sự tin tưởng của khách hàng và đáp ứng các tiêu chuẩn bảo mật quốc tế. Thực hiện đúng thời điểm không chỉ giúp tối ưu hóa chi phí mà còn tạo nên lớp bảo vệ vững chắc trước các mối đe dọa an ninh mạng ngày càng tinh vi.

Tham khảo thêm:

![]() Rootkit là gì? Muôn hình vạn trạng của virus rootkit

Rootkit là gì? Muôn hình vạn trạng của virus rootkit

![]() Top 8 cách kiểm tra web lừa đảo nhanh chóng, tránh rủi ro

Top 8 cách kiểm tra web lừa đảo nhanh chóng, tránh rủi ro

![]() Website builder là gì? Các nền tảng website builder tốt nhất

Website builder là gì? Các nền tảng website builder tốt nhất