Bạn có bao giờ tự hỏi làm thế nào mà các trang web và ứng dụng di động ngày nay có thể nhận diện người dùng ngay lập tức, cho phép truy cập tài khoản một cách nhanh chóng và an toàn sau lần đăng nhập đầu tiên? Bí mật đằng sau sự ghi nhớ thông minh này chính là JWT (JSON Web Token). Không chỉ là một đoạn mã khó hiểu, JWT đóng vai trò như một "tấm vé thông hành" trên môi trường kỹ thuật số, giúp xác thực danh tính người dùng và trao quyền truy cập vào các tài nguyên một cách bảo mật và hiệu quả.

JWT là gì?

JWT là một tiêu chuẩn mở (RFC 7519) dùng để truyền tải thông tin dưới dạng JSON một cách an toàn giữa các bên. Nó thường được sử dụng để thực hiện xác thực (authentication) và phân quyền (authorization) thông qua chữ ký số để xây dựng hệ thống xác thực và phân quyền cho ứng dụng web, mobile và API, các hệ thống microservices hoặc cần một giải pháp scalable, stateless authentication nhằm tạo ra các hệ thống an toàn, hiệu quả và dễ mở rộng.

Cấu trúc của JSON Web Token

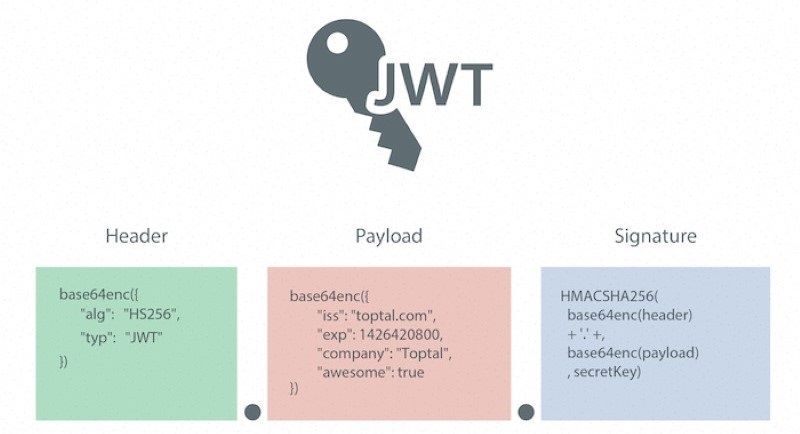

JWT Token được cấu thành từ 3 phần chính. Các phần được nối với nhau bằng dấu chấm (.) theo thứ tự: Header, Payload và Signature.

1. Header (Tiêu đề)

Header chứa thông tin về loại token và thuật toán ký số được sử dụng để tạo chữ ký. Ví dụ như sau:

{

"alg": "RS256",

"typ": "JWT"

}

Trong đó:

- alg: Thuật toán ký số dùng để mã hóa như RS256 (RSA SHA256).

- typ: Loại token, thường là "JWT".

Header được chuyển đổi sang chuỗi JSON, sau đó được mã hóa theo Base64Url để tạo phần đầu tiên của JWT.

2. Payload (Nội dung)

Payload chứa các thông tin (claims) về người dùng và các dữ liệu liên quan khác. Đây là phần mang ý nghĩa chính của token. Payload có thể bao gồm:

- Registered claims: Các trường đã được định nghĩa sẵn theo tiêu chuẩn như iss (issuer - người phát hành), exp (expiration time - thời gian hết hạn), sub (subject - đối tượng), aud (audience - đối tượng nhận).

- Public claims: Các trường công khai, có thể được định nghĩa theo tiêu chuẩn hoặc tùy chỉnh.

- Private claims: Các thông tin riêng tư được sử dụng giữa các bên trao đổi, không bị kiểm soát bởi tiêu chuẩn chung.

Tương tự Header, Payload cũng được chuyển đổi sang chuỗi JSON và sau đó mã hóa bằng Base64Url.

3. Signature (Chữ ký)

Signature được sử dụng để xác minh tính toàn vẹn của token và đảm bảo rằng token không bị thay đổi trong quá trình truyền tải. Cách tạo ra signature như sau:

- Lấy chuỗi đã mã hóa của Header và Payload, nối chúng lại với nhau bằng dấu chấm.

- Sử dụng thuật toán ký số (được chỉ định trong Header) cùng với một khóa bí mật (secret key) hoặc khóa riêng (private key) để tạo chữ ký.

Cơ chế hoạt động của JWT

JSON Web Token là một chuẩn mã hóa an toàn được sử dụng để truyền tải thông tin giữa các bên. Dưới đây là mô tả chi tiết về cơ chế hoạt động của JWT qua hai quy trình chính: xác thực và ủy quyền.

1. Quy trình xác thực (JWT Authentication)

Bước 1. Đăng nhập: Người dùng nhập thông tin đăng nhập (username, password) từ client (web hoặc mobile).

Bước 2. Gửi thông tin đăng nhập: Client gửi thông tin đăng nhập tới Auth Server qua một request an toàn.

Bước 3. Xác thực thông tin: Auth Server kiểm tra thông tin người dùng với dữ liệu lưu trữ (database). Nếu thông tin hợp lệ, quá trình xác thực thành công.

Bước 4. Tạo JSON Web Token:

- Header: Chứa thông tin về loại token (JWT) và thuật toán ký số (ví dụ: HS256, RS256).

- Payload: Gồm các thông tin (claims) như ID người dùng, quyền truy cập và thời gian hết hạn của token.

- Signature: Được tạo bằng cách mã hóa Header và Payload cùng với một khóa bí mật (secret key) hoặc private key, đảm bảo tính toàn vẹn của token.

Bước 5. Trả về JWT: Sau khi tạo thành công, Auth Server gửi JWT về cho client. Token này sẽ được sử dụng cho các yêu cầu API tiếp theo.

JWT Authorization hỗ trợ phân quyền truy cập vào các tài nguyên của hệ thống đảm bảo tính bảo mật và hiệu quả trong môi trường ứng dụng phân tán bằng quy trình sau:

- Lưu trữ JWT: Client lưu trữ JWT nhận được (thường trong localStorage, sessionStorage hoặc cookie an toàn) để sử dụng cho các lần truy cập sau.

- Gửi yêu cầu API: Mỗi khi client gửi yêu cầu tới API Server, JWT được đính kèm trong header của request, thường theo định dạng Authorization: Bearer .

- Xác thực token tại API Server: API Server nhận request, giải mã JWT và kiểm tra chữ ký số để xác minh tính hợp lệ của token (bao gồm kiểm tra thời gian hết hạn và tính toàn vẹn của dữ liệu).

- Phân quyền truy cập: Dựa trên thông tin chứa trong payload của JWT (như quyền hạn, vai trò của người dùng), API Server quyết định cấp phép hay từ chối truy cập vào tài nguyên yêu cầu.

- Xử lý yêu cầu: Nếu JWT hợp lệ và người dùng có đủ quyền, API Server thực hiện xử lý yêu cầu và trả về dữ liệu tương ứng cho client.

Đánh giá ưu nhược điểm của JWT

Dưới đây là một số ưu điểm và nhược điểm của JWT giúp các lập trình viên lựa chọn được giải pháp phù hợp với hệ thống của mình.

1. Ưu điểm của JWT token

JWT được ưa chuộng trong nhiều dự án vì có nhiều ưu điểm vượt trội so với các phương pháp xác thực truyền thống.

- Không cần lưu trữ trạng thái (Stateless): JWT tự chứa đầy đủ thông tin cần thiết (claims) để xác thực người dùng, không cần lưu session trên server. Điều này dễ dàng mở rộng hệ thống, đặc biệt trong môi trường microservices hay cloud, nơi việc quản lý session trên nhiều máy chủ có thể trở nên phức tạp.

- Khả năng tích hợp dễ dàng trong các hệ thống phân tán: Vì JWT Token không cần lưu trữ trạng thái, các API Server và các dịch vụ khác có thể kiểm tra tính hợp lệ của token một cách độc lập mà không phụ thuộc vào một session store trung tâm.

- Tính linh hoạt và tiêu chuẩn mở: JWT tuân theo tiêu chuẩn RFC 7519, được hỗ trợ rộng rãi trên nhiều ngôn ngữ lập trình và framework. Điều này giúp dễ dàng tích hợp vào các hệ thống khác nhau. Token có thể chứa nhiều thông tin (claims) như quyền truy cập, thời hạn hiệu lực và các thông tin khác kiểm soát phân quyền chi tiết hơn.

- Giảm tải cho server: Do không cần lưu session, quản lý trạng thái được chuyển sang phía client, giảm tải cho server và giúp hệ thống phản hồi nhanh hơn.

2. Nhược điểm của JSON Web Token

Mặc dù có nhiều ưu điểm nhưng JWT Token cũng đi kèm với một số nhược điểm mà người dùng cần lưu ý:

- Khó huỷ bỏ (Revocation): JWT là token không trạng thái và tự chứa thông tin nên khi token đã được cấp phát, huỷ bỏ chúng trước thời hạn hết hạn là phức tạp. Nếu token bị lộ hoặc người dùng đăng xuất, hệ thống phải có cơ chế riêng (như danh sách đen) để xử lý.

- Kích thước token: JWT thường có kích thước lớn hơn các dạng token truyền thống vì nó chứa nhiều thông tin (claims) ảnh hưởng đến hiệu năng khi truyền qua mạng, đặc biệt với số lượng lớn yêu cầu.

- Bảo mật lưu trữ trên client: Nếu token được lưu trữ không an toàn (ví dụ: trong localStorage), có nguy cơ bị tấn công XSS. Do đó, team code cũng cần cân nhắc kỹ lưỡng cách lưu trữ token trên client.

Các trường hợp nên sử dụng JWT

Trong những năm gần đây, JWT không chỉ là công cụ hữu ích cho các ứng dụng web hay mobile truyền thống mà còn thích hợp với các công nghệ mới mở rộng khả năng tích hợp và bảo mật cho hệ thống hiện đại.

- Xác thực API và Microservices: JSON Web Authentication cho phép trao đổi thông tin xác thực giữa các dịch vụ mà không cần quản lý trạng thái (session) trên server. Các microservices có thể độc lập xác thực người dùng chỉ bằng cách kiểm tra JWT, từ đó tạo ra kiến trúc phân tán linh hoạt và bảo mật.

- Ứng dụng Mobile và Web: Khi xây dựng ứng dụng mobile hoặc web, việc quản lý phiên đăng nhập an toàn là rất quan trọng. JWT cho phép lưu trữ thông tin phiên đăng nhập một cách bảo mật và dễ dàng giao tiếp qua API.

- Xác thực trong môi trường Serverless và Edge Computing: Trong các kiến trúc không máy chủ (serverless) và các dịch vụ chạy ở biên mạng (edge computing), không có một server trung tâm để quản lý session. JWT Authentication trở thành giải pháp lý tưởng vì tính không trạng thái của nó, cho phép xác thực nhanh chóng và bảo mật ngay trên các hàm chức năng (như AWS Lambda, Google Cloud Functions) hoặc trên các node biên, giúp hệ thống hoạt động ổn định và linh hoạt.

- GraphQL API: Với tính chất truy vấn mạnh mẽ và linh hoạt của GraphQL, kiểm soát truy cập trở nên cần thiết để bảo vệ dữ liệu nhạy cảm. JWT Authentication được tích hợp vào quá trình xử lý truy vấn và mutation giúp đảm bảo chỉ những người dùng đã được xác thực mới có thể truy cập, tăng cường bảo mật và kiểm soát phân quyền một cách tinh vi.

- Ứng dụng IoT: Trong môi trường Internet of Things, JWT được áp dụng để bảo mật giao tiếp giữa các thiết bị và hệ thống backend, đảm bảo tính toàn vẹn và xác thực của các thiết bị kết nối.

Câu hỏi thường gặp về JSON Web Token

Dưới đây là một số câu hỏi thường gặp kèm theo giải đáp chi tiết giúp bạn hiểu rõ hơn về JSON Web Token.

1. JWT có an toàn không?

Tiêu chuẩn JWT khá an toàn nếu triển khai đúng cách. Độ an toàn phụ thuộc vào việc sử dụng các thuật toán ký số mạnh mẽ (ví dụ: HS256, RS256), bảo mật secret key hoặc private key và thiết lập thời gian hết hạn hợp lý cho token.

Ngoài ra, cách lưu trữ JSON Web Token trên phía client (chẳng hạn sử dụng HttpOnly cookie thay vì localStorage khi có nguy cơ tấn công XSS) cũng ảnh hưởng lớn đến độ an toàn của toàn bộ hệ thống.

2. Khi nào không nên sử dụng JWT?

Mặc dù JSON Web Token rất hữu ích nhưng có những trường hợp nên cân nhắc không sử dụng chúng:

- Huỷ bỏ token: Nếu ứng dụng cần khả năng thu hồi token ngay lập tức, JWT không phải là lựa chọn lý tưởng do cơ chế không trạng thái của nó khiến việc huỷ bỏ trở nên phức tạp.

- Quản lý phiên phức tạp: Trong các hệ thống yêu cầu lưu trữ phiên người dùng trên server với các tính năng phức tạp, phương pháp session truyền thống có thể phù hợp hơn.

- Tải trọng dữ liệu lớn: Nếu token cần chứa lượng thông tin quá lớn, kích thước của JWT có thể gây ra vấn đề về băng thông và hiệu năng.

3. Các thuật toán mã hóa (signing algorithm) phổ biến cho JWT là gì?

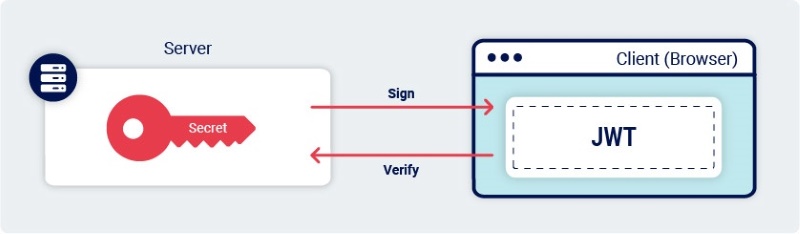

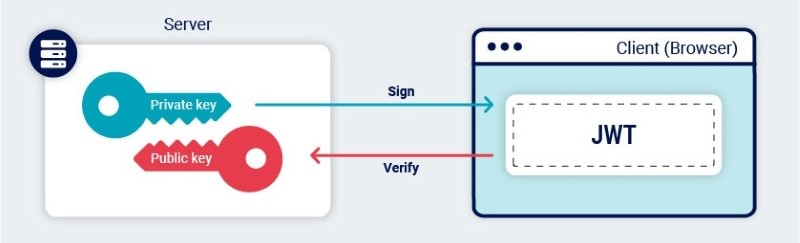

JWT được ký số bằng nhiều thuật toán khác nhau để đảm bảo tính toàn vẹn và bảo mật:

- HS256 (HMAC SHA256): Thuật toán đối xứng sử dụng một secret key chung để ký và xác minh token.

- RS256 (RSA SHA256): Thuật toán bất đối xứng sử dụng private key để ký và public key để xác minh, thường được ưa chuộng trong các hệ thống yêu cầu bảo mật cao.

Ngoài ra còn có các thuật toán như HS384, HS512, RS384, RS512, ES256, ES384, ES512, tùy thuộc vào yêu cầu bảo mật và hiệu năng của ứng dụng.

Có một số điểm khác biệt chính giữa JWT và Session cookies bạn có thể nhận biết như sau:

- JWT: Là token không trạng thái, tự chứa thông tin xác thực giúp mở rộng dễ dàng trong môi trường phân tán mà không cần lưu trữ trên server.

- Session cookies: Dựa vào lưu trữ phiên trên server, yêu cầu quản lý trạng thái và session cookies có thể gây khó khăn khi mở rộng hệ thống.

Tóm lại, JSON Web Token đã khẳng định vị thế của mình nhờ khả năng không trạng thái, tính mở rộng cao và cơ chế ký số đảm bảo tính toàn vẹn của thông tin. Dù JWT mang lại nhiều lợi ích như giảm tải cho server và dễ dàng tích hợp vào các hệ thống phân tán nhưng việc triển khai cần được thực hiện cẩn trọng, đặc biệt trong quản lý khóa bí mật và xử lý thu hồi token. Với những kiến thức được chia sẻ trong bài viết của Phương Nam Vina, bạn hiểu rõ hơn về JSON Web Authentication để áp dụng vào dự án của mình nhằm xây dựng hệ thống bảo mật, hiệu quả và dễ mở rộng.

Tham khảo thêm:

![]() 2FA là gì? Lợi ích và cách kích hoạt 2FA Authentication

2FA là gì? Lợi ích và cách kích hoạt 2FA Authentication